Ce document propose des explications permettant d'héberger chez soi certains services malheureusement trop souvent confiés à des tiers.

À la fin de la lecture, vous serez en mesure :

- D'héberger votre propre site web ;

- D'héberger votre courrier électronique ;

- De mettre en place une sauvegarde régulière de vos données ;

- De profiter de vos propres applications web : cloud, forum, wiki...

Notez que les procédures détaillées ici peuvent aussi être déployées sur des serveurs dédiés.

Cet ouvrage est publié sous licence CC-BY-SA à l'aide de txt2tags.

Les sources sont à cette adresse : http://git.yeuxdelibad.net/auto-hebergement_openbsd_facile_securise.

Si vous souhaitez une version papier, vous pouvez en profiter pour encourager l'auteur en achetant une version imprimée :

Sinon, le code css de la page a été optimisé pour l'impression. Utilisez un navigateur récent comme firefox pour en profiter.

Ce document est libre, tout comme son prix. Vos dons sont donc les bienvenus. Vous pouvez si vous le souhaitez utiliser le service Liberapay qui ne prend aucune commission :

Pour contacter l'auteur, l'encourager, lui jeter des cailloux ou lui dire merci, c'est par ici : https://yeuxdelibad.net/Divers/Contact.html.

- Introduction

- Le Parefeu

- SSH

- Un site web

- Les bases de données

- Courrier électronique

- Serveur d'impression

- Seedbox

- TOR

- Serveur de noms

- Gopher

- Sauvegardes

- Maintenir openBSD à jour

- Travaux pratiques

- Annexes

- 15.1. Liens et références

- 15.2. Obtenir un certificat ssl

- 15.3. Un nom de domaine

- 15.4. Gestion des DNS

- 15.5. Rediriger les ports sur son routeur

- 15.6. Notes et astuces diverses

- 15.7. FAQ : Foire aux questions

- 15.8. Exemples et fichiers

1. Introduction

1.1. Avant-propos

J'avais déjà écrit un document parlant d'auto-hébergement. Cependant, je me suis aperçu qu'il n'était pas aussi clair et facile d'accès que ce que j'aurais souhaité. Autant recommencer le travail sur des bases encore plus solides : le système OpenBSD. Ce dernier est réputé pour être le plus sûr (rien que ça!). Qui plus est, il est aussi nettement plus simple à configurer. Souhaitant rendre plus accessible la démarche d'auto-hébergement, c'est un avantage non négligeable.

Toutefois, bien que les développeurs d'OpenBSD fournissent de nombreux efforts pour vérifier le code source et assurer un système fiable et sécurisé, vous n'êtes pas à l'abri d'un "piratage". Pas de panique, nous verrons quelques éléments de rigueur pour configurer votre serveur dans ce sens. Cela suppose notamment que vous serez particulièrement attentif aux mots de passes (phrases de passes) attribués, aux applications installées...

Je vais donc tenter de présenter dans ce document la configuration d'un serveur de façon la plus simple possible pour une utilisation qui devrait convenir à la plupart des lecteurs. L'objectif principal est de vulgariser l'auto-hébergement, c'est pourquoi les plus aguerris chercheront certainement à approfondir la rigueur de leur installation.

Quel que soit votre niveau, vous trouverez en fin d'ouvrage diverses astuces, quelques digressions, ainsi que des exemples de fichiers de configuration.

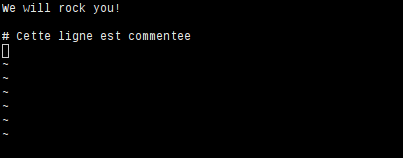

Vous verrez que s'auto-héberger n'est finalement pas si difficile et consiste en grande partie à modifier du texte dans des fichiers. Cette démarche devrait donc être accessible à tous, pour peu que l'on dispose d'un peu de patience.

Bonne lecture!

1.2. Auto-hébergement : C'est quoi? Des avantages? Des inconvénients?

La plupart des sites web que vous avez l'habitude de consulter (vos courriels, les réseaux sociaux...) sont hébergés sur des serveurs, quelque part dans le monde. Un serveur n'est ni plus ni moins qu'un ordinateur, qui va proposer de services et du contenu à d'autres ordinateurs. La seule différence notable, c'est que cet ordinateur n'est en général pas relié à un écran.

Lorsque vous voulez consulter vos e-mails, votre navigateur va chercher sur un serveur quelque part dans le monde tous vos messages, qui sont alors téléchargés vers votre ordinateur. C’est comme si pour lire votre courrier postal, vous deviez aller à la poste pour demander au facteur :

Y a-t-il du courrier pour moi?

Ce dernier va vérifier, puis récupérer et vous donner votre courrier. C’est le bureau de poste qui l'avait, jusqu'à ce que vous le releviez. Le principe n'est pas si différent lorsque vous allez consultez vos mails.

Ce procédé n'est pas sans inconvénients. En effet, la centralisation des services confère un certain pouvoir à ces sociétés qui façonnent l'internet selon leurs souhaits, pas toujours dans l'intérêt des utilisateurs. Qui n'a pas râlé parce qu'il n'obtenait pas ce qu'il espérait d'un service postal?

De plus, si l'un de ces fournisseurs tombe en panne, c'est tout une partie de l'internet qui est inaccessible au dépens des utilisateurs. Cela va à l'encontre de l'idée originale du web où chacun devrait pouvoir constituer un nouveau noeud à sa toile.

Héberger chez soi les services que l'on utilise présente plusieurs avantages :

- Les données restent chez vous. Cela veut dire que vous gardez le contrôle sur vos fichiers. C'est particulièrement intéressant si vous aviez l'habitude de partager des documents à l'aide de service tiers (les photos chez picasa, les vidéos sur youtube, sans parler de mega...). Vous êtes ainsi certains que vos données n'ont pas été oubliées sur un disque dur quelque part dans le monde après un renouvellement du matériel, voire revendues au plus offrant.

- Votre vie privée est davantage respectée. Par exemple, vos courriels ne seront pas scannés afin de vous proposer gratuitement des publicités correspondant à vos intérêts. Cela est primordial, même lorsque l'on pense ne rien avoir à cacher (voir : http://jenairienacacher.fr/).

- Vous pouvez avoir à portée de main des services qui répondent exactement à vos besoins.

- Vous pouvez utiliser du matériel à faible consommation électrique et faire ainsi attention à la planète.

- S’auto-héberger, c’est amusant et instructif. Cela permet de mieux comprendre le fonctionnement d’internet.

Cependant, cette démarche n'est pas sans inconvénients :

- Cela prend du temps.

- La bande passante des particuliers est parfois peu élevée. Vous ne pourrez donc pas envoyer des données aussi vite que vous le souhaitez. Cela peut être gênant pour envoyer des fichiers à gros volume (vidéos...).

- C'est à vous de vous charger de la sécurité. Cela demande du soin, mais vous avez au moins la certitude que ce n'est pas effectué avec négligence ou par un inconnu.

1.3. Pré-requis

Dans la suite du document, on supposera que :

- Le système sur votre serveur sera OpenBSD en version 5.9. Quelques conseils sont proposés pour l'installation dans la suite du document.

- Utiliser la ligne de commande ne vous fait plus peur, tant qu'on vous explique ce qu'il faut faire.

- Vous êtes capable d'éditer un fichier.

- Vous serez attentif à différencier les commandes à taper dans un terminal des lignes de configuration à écrire dans un fichier.

- Gardez en tête que les lignes de code trop longues sont automatiquement découpées, précédées d'un alinéa.

- Vous disposez d'un vieil ordinateur récupéré qui servira de serveur, ou bien d'un appareil acheté pour l'occasion (basse consommation, configuration adaptée à vos besoins particuliers...).

- Vous disposez d'un nom de domaine. Si vous ignorez ce que c'est, référez vous à la partie consacrée à ce sujet.

1.4. Quelques mots sur l'installation d'openBSD

Voici quelques notes rapides sur l'installation d'OpenBSD. En cas de besoin, lisez le guide d'installation officiel.

- Récupérez une image d'installation à partir d'un des miroirs listés dans le lien suivant : http://www.openbsd.org/ftp.html. Pour installer à partir d'un cdrom, choisissez le fichier install59.iso. À partir d'une clé USB, choisissez alors le fichier install59.fs.

- Gravez l'image iso sur un cdrom avec un logiciel approprié. Pour une

clé USB, vous pouvez la préparer avec la commande

dd. Par exemple, sur une machine utilisant linux :dd if=installXX.fs of=/dev/sdbX

- Définissez un mot de passe robuste pour le compte root, car il s'agit de l'utilisateur qui a tous les droits sur le serveur.

- Activer le service ssh à l'installation est recommandé pour vous connecter au serveur ensuite. Si vous l'avez relié à un écran par souci de facilité, ce n'est alors pas obligatoire.

- Allouez suffisamment d'espace à la partition

/varqui contiendra votre site web, et les logs (journaux des services). - Lors du premier démarrage, éditez le fichier

/etc/pkg.confpuis mettez-y :installpath = http://ftp.fr.openbsd.org/pub/OpenBSD/%v/packages/%a/

1.4.1. Exemple d'installation d'openBSD

Cette section n'est là que pour rassurer les plus réticents. Pour des informations plus complètes, n'hésitez pas à consulter la documentation d'OpenBSD.

On télécharge tout d'abord l'image d'installation de la dernière version d'OpenBSD, qui est, à l'heure où j'écris ces lignes, la 5.9. Une liste de miroirs est disponible ici : http://www.openbsd.org/ftp.html.

- Pour installer à partir d'un cdrom, choisisez install59.iso puis gravez-la sur le CD.

- Pour installer à partir d'une clé USB, choisisez install59.fs. Pour préparer une

clé USB, utilisez l'outil

dd(remplacez/dev/sdbpar le chemin vers votre clé USB):# dd if=/location/install*.fs of=/dev/sdb bs=1M

Les utilisateurs de windows pourront faire la même chose avec le logiciel rufus.

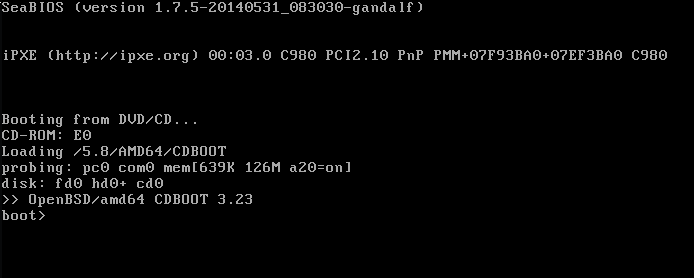

Et hop, on insère tout ça dans le lecteur du PC, puis on redémarre en

choisissant de booter sur le bon media. Repérez les messages qui s'affichent du

type F12 : Boot Menu ou F7 : Setup qui indiquent la touche

permettant de configurer le média sur lequel l'ordinateur démarre en priorité.

Note : les captures suivantes sont réalisées avec qemu pour plus de simplicité.

Le premier écran nous propose d'ajouter des options pour démarrer OpenBSD. On n'en a pas besoin, on appuie donc juste sur "Entrée" :

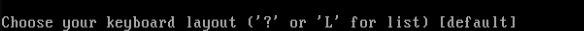

On lance l'installation avec I :

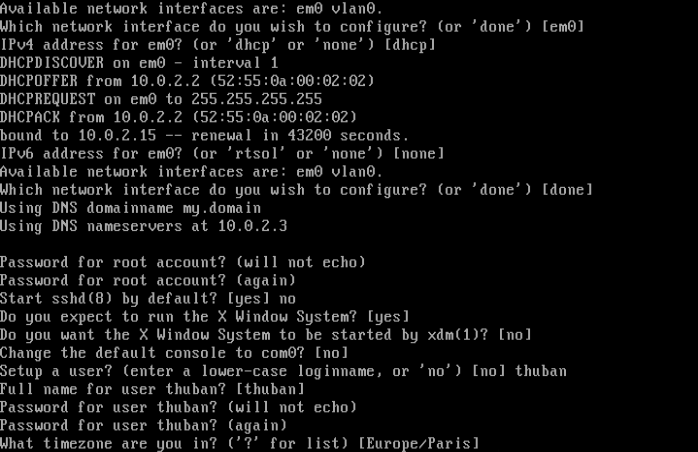

Les valeurs proposées pour l'installation sont largement suffisantes dans la plupart des cas. Les choix par défaut sont indiqués entre crochets : [choix]. À chaque fois, des exemples sont disponibles avec '?'.

On choisit une disposition de clavier : fr

On choisit ensuite un nom de machine, par exemple "mondomaine.com"

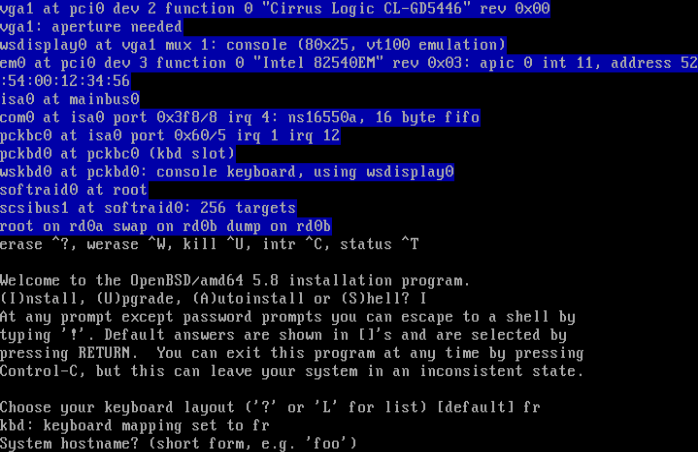

Ensuite, on configure la connexion à internet. Notez qu'il n'est pas obligatoire d'avoir un accès en ligne si vous avez choisi une image install*.* , bien qu'un serveur sans accès à internet n'ait pas la même utilité.

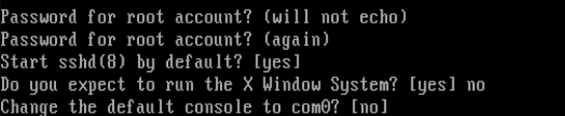

Ensuite, l'installateur vous demande le mot de passe de l'administrateur système dont le petit nom est root. Choisissez un mot de passe robuste.

Vous pouvez ensuite faire en sorte que ssh soit lancé par défaut au démarrage (conseillé pour un serveur).

On nous demande si on voudra avoir un serveur X (session graphique) : ce n'est absolument pas nécessaire pour un serveur. Autant attribuer toutes les ressources aux calculs plutôt qu'à l'affichage.

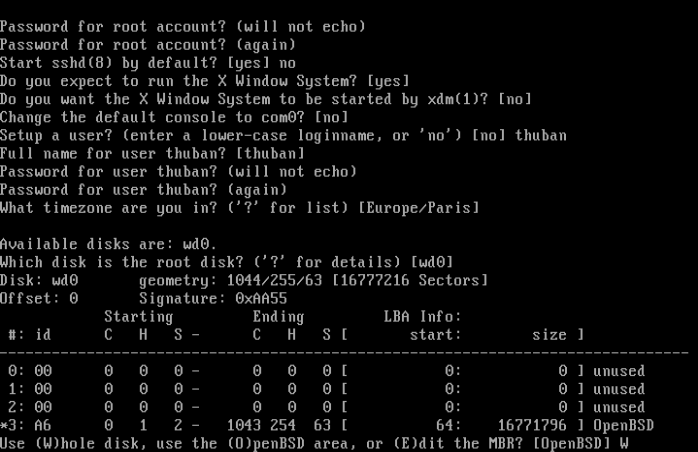

Nous passons ensuite à la configuration du fuseau horaire. L'écran doit alors ressembler à ça :

C'est parti pour le choix du disque :

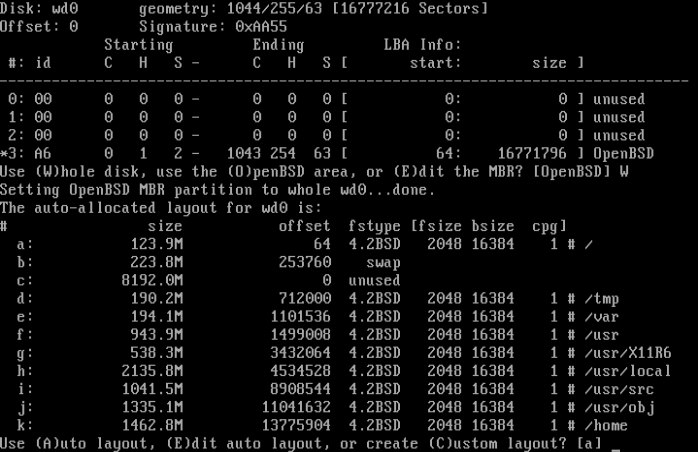

Nous voilà à la partie sans doute la plus complexe : le partitionnement. Sachez que celui par défaut proposé par l'installateur conviendra dans la majorité des cas.

Je tape donc "W" dans la suite pour utiliser le disque entier:

Puis "A" pour le partitionnement automatique.

Vous pouvez modifier le partitionnement par défaut en tapant "E".

Ensuite, c'est le manuel de disklabel qui vous permettra de vous en sortir. Il faut en général indiquer une action (avec une lettre) à réaliser sur la partition où il faudra l'effectuer.

Par exemple :

la suite d f permet de supprimer la partition f, qui était /usr, et

d k pour supprimer le /home.

Ensuite, taper a f permet de recréer cette

partition, et d'en définir la taille. Notez

que vous pouvez définir une taille en pourcentage du disque (par exemple 50%) ou

en pourcentage de l'espace libre restant (50&). Ici, je vais réduire le

/home au profit de /usr.

De la même façon avec a k, on recrée /home à la taille souhaitée.

À tous moments, vous pouvez taper p pour afficher les partitions actuelles,

histoire de voir où vous en êtes.

Quelques points à garder en tête :

- La partition "b" est réservée au swap.

- La lettre "c" est réservée, elle représente tout le disque.

- Vos sites webs seront enregistrés dans

/var. Songez à lui attribuer une place suffisante. - Vous pouvez définir des tailles en ajoutant une unité (

50G), un pourcentage du disque (5%) ou un pourcentage de l'espace libre restant (100&).

Taper q permet de valider les changements.

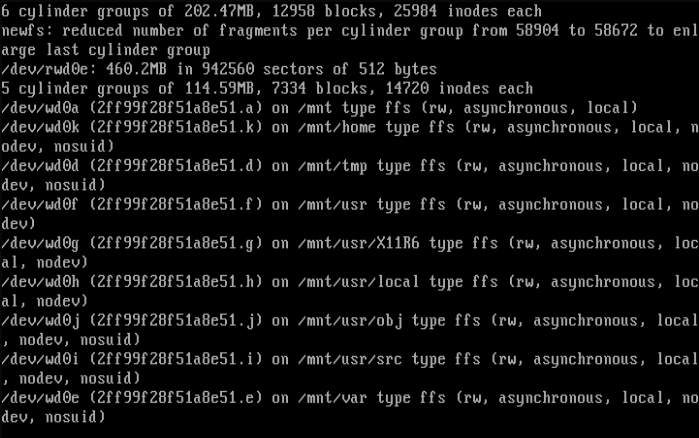

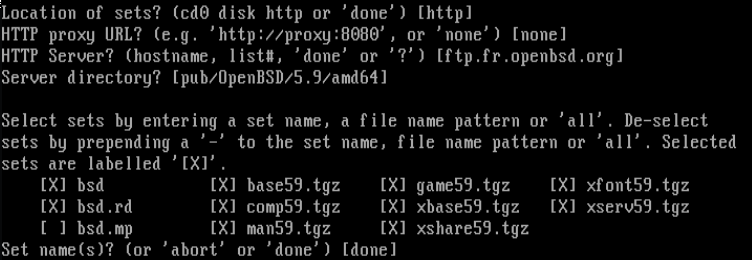

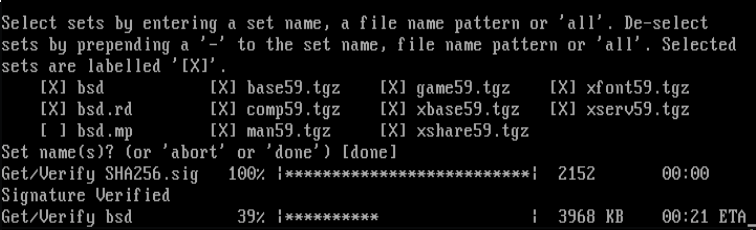

Enfin l'installation des composants du système peut commencer.

bsd.mp est optimisé pour les systèmes multi-processeurs et bsd.rd peut être

pratique pour les mises à jour puisqu'il est chargé en mémoire.

Pour ajouter un

set, tapez simplement son nom, par exemple games59.tgz. Pour retirer un set,

tapez son nom précédé du signe moins : -games58.tgz. En cas de doute,

laissez coché le set proposé.

Si vous installez les sets à partir du CD, un avertissement sur la signature apparaît. Rien d'inquiétant, vous pouvez dans ce cas continuer.

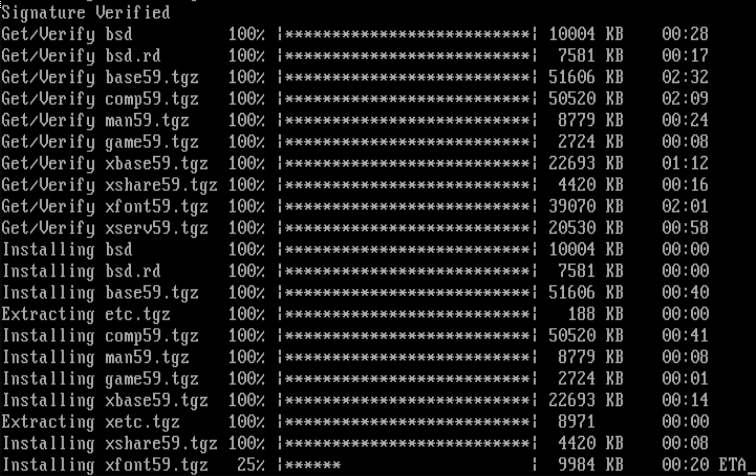

L'installation avance

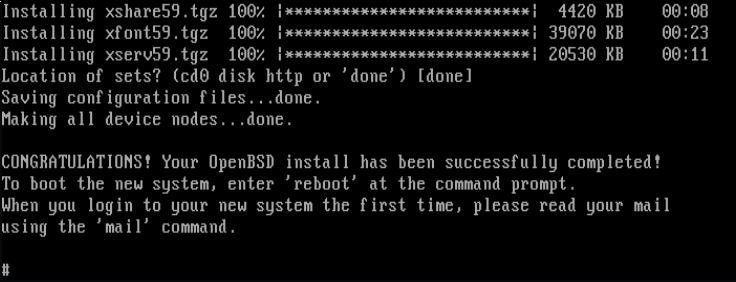

Et voilà, l'installation est terminée, on peut redémarrer en tapant "reboot".

2. Le Parefeu

Quoi? Déjà le parefeu?

Eh oui, on va commencer par cet élément essentiel à la sécurité du serveur. Avouez que ce serait dommage de travailler sur une machine vulnérable dès le départ. Donc avant d'aller plus loin : parefeu!

Sur OpenBSD, le parefeu s'appelle pf, comme "packet filter". Sa

configuration se déroule dans le fichier /etc/pf.conf, et comme vous

le verrez, est nettement plus facile à appréhender que celle d'iptables

(l'outil servant à configurer le parefeu de linux...).

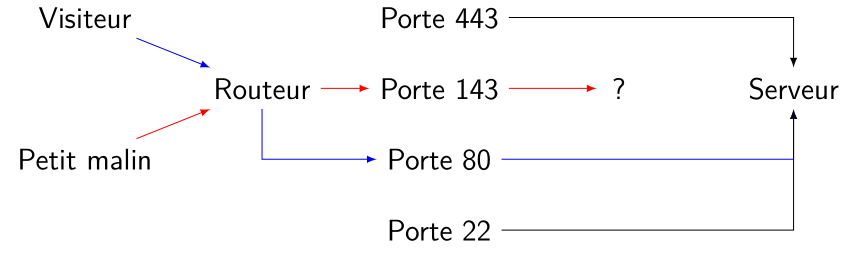

Avant toutes choses, il faut se demander ce dont on va avoir besoin sur notre serveur. Un serveur http? Les mails? Un serveur ftp? Selon les réponses à ces questions, nous n'ouvriront pas les mêmes ports. En effet, pour assurer un maximum de sécurité, on ne va rien laisser passer sauf ce que l'on a réellement besoin. Redoutable.

Pour trouver les ports sur lesquels écoutent les services dont vous

pourriez avoir besoin, regardez le contenu du fichier /etc/services.

Ainsi, écrire www ou 80 revient au même pour pf, mais est plus lisible

pour les humains.

Les règles que vous allez définir seront appliquées dans l'ordre de lecture du fichier de configuration.

On commence donc par tout bloquer. Ensuite, on autorise le trafic à travers certains ports. Voici ci-dessous un exemple très simple pour un site web qui écoute sur les ports 80 et 443 :

tcp_pass = "{ 80 443 }"

block all

pass out quick on re0 proto tcp to any port $tcp_pass keep state

pass in quick on re0 proto tcp to any port $tcp_pass keep state

Remarquez qu'il est possible de définir plusieurs ports dans 1 seule

variable $tcp_pass. C'est quand même bien pratique.

T'es mignon hein, mais c'est du charabia tout ça!

D'accord, nous allons expliquer ce que veut dire cette syntaxe. Intéressons-nous à la ligne suivante :

pass out quick on re0 proto tcp to any port $tcp_pass keep state

On peut la traduire par : "laisse passer vers l'extérieur (pass out) sans

t'occuper ensuite des lignes suivantes (quick) à travers l'interface re0

(on re0) pour le protocole tcp (proto tcp) vers n'importe quelle

autre ordinateur (to any) pour les ports dans $tcp_pass

(port $tcp_pass) et souviens-toi de cette connexion tant qu'elle

dure (keep state)".

Pfouh!

Notez qu'on a trouvé ici le nom de l'interface re0 en tapant la commande

ifconfig.

Pf dispose d'une autre fonctionnalité très intéressante : les "tables". Ça va nous permettre de garder en mémoire certaines adresses IP de vilains qui tenteraient de compromettre le serveur. Par exemple, pour protéger le service ssh, on va procéder ainsi :

- Création d'une table pour enregistrer les IP abusives avec notre serveur ssh.

- Bloquer toutes les IP qui seraient dans la table précédente, et ne pas aller plus loin pour elles.

- Ouvrir le port ssh, mais enregistrer dans la table précédente toutes

les IP qui tenteraient de se connecter plus de 3 fois par minute

(attaque par bruteforce).

Ça nous donne donc ceci :

ssh_port = "22" table <ssh_abuse> persist block in log quick proto tcp from <ssh_abuse> to any port $ssh_port pass in on $ext_if proto tcp to any port $ssh_port flags S/SA keep state \ (max-src-conn-rate 3/60, overload <ssh_abuse> flush global)Notez que nous avons enregistré le numéro du port utilisé pour le serveur ssh. C'est inutile, car on peut mettre à la place de$ssh_portsimplementssh, c'est à dire le nom du service. Cependant, on peut vouloir changer le port par défaut du serveur ssh, comme décrit dans le chapitre sur ce service. Vous l'aurez compris, pf nous permet un contrôle de premier ordre sur notre serveur. On pourra filtrer le trafic entrant et sortant. On pourra même rediriger une partie de celui-ci vers des service internes (comme par exemple un anti-spam). Je vous laisse construire votre fichier/etc/pf.confselon vos besoins. N'hésitez pas à consulter l'exemple fournit à la fin du document. Un dernier mot avant de terminer cette partie. Enfin plutôt quelques commandes bien pratiques :

- Désactiver le parefeu :

pfctl -d. - Activer le parefeu avec le fichier /etc/pf.conf :

# pfctl -ef /etc/pf.conf

- Relancer le parefeu :

# pfctl -d && pfctl -ef /etc/pf.conf

- Vider les règles du parefeu (Attention!), ça peut être pratique lorsqu'on

s'est auto-banni du serveur (si si, ça arrive même aux meilleurs...) :

pfctl -F all.

3. SSH

SSH vous permettra de vous connecter au serveur à partir d'un autre ordinateur. Vous pourrez alors l'administrer à distance sans devoir y brancher un clavier et un écran. À vrai dire, sauf exception, tous les serveurs sont administrés ainsi, mais vous êtes chez vous après tout, donc faîtes comme vous voulez.

Quoi qu'il en soit, si vous n'avez pas activé SSH lors de l'installation d'OpenBSD, vous pouvez l'activer avec la commande suivante :

# rcctl enable sshd

Bien que ce protocole soit fiable, ça ne coûte rien de prendre quelques

précautions de sécurité. On va éditer la configuration de SSH dans le fichier

/etc/ssh/sshd_config.

- Vous pouvez changer le port utilisé :

Port 22222. Dans tous les cas, pensez à ouvrir le port dans le parefeu et le diriger dans le routeur. - Très important, retirez à root la possibilité se connecter en ssh avec cette

ligne, ceci afin d'éviter des attaques par bruteforce directement sur

l'identifiant "root" :

PermitRootLogin no

Pour vous connecter à la machine, il faudra créer un utilisateur simple, par exemple toto, avec la commandeadduser. Petit rappel, afin de passer root, il faut utiliser la commandesu -. Une fois les modifications réalisées, relancez ssh :# rcctl reload sshd

Par la suite, pour vous connecter au serveur, vous utiliserez la commande suivante à partir de votre ordinateur :$ ssh -p 22222 toto@votredomaine.com

Ça demandera le mot de passe de toto, puis vous pourrez administrer le serveur à distance.

3.1. SFTP

Le protocole sftp ressemble beaucoup au célèbre ftp, mais se base sur un tunnel SSH. À vrai dire, chaque utilisateur disposant d'un accès SSH peut envoyer et télécharger des fichiers en SFTP avec ses codes d'identification habituels.

Pour copier des fichiers, vous pouvez utiliser la commande scp qui s'utilise ainsi :

$ scp -p <port ssh> utilisateur@votreserveur.net:/emplacement/de/destination fichier-a-copier

On peut aussi plus simplement utiliser un client graphique comme décrit plus bas.

3.2. SFTP avec chroot

L'idée ici est d'enfermer dans un dossier les utilisateurs appartenant au groupe

sftpusers. Cela leur évitera de copier n'importe où leur documents, mais

aussi de supprimer des éléments importants du serveur.

À titre d'exemple, nous allons mettre le chroot dans le dossier /mnt/sauvegarde.

Éditez le fichier /etc/ssh/sshd_config puis ajoutez les lignes suivantes :

Subsystem sftp internal-sftp

Match Group sftpusers

ChrootDirectory /mnt/sauvegarde/sftp/%u

ForceCommand internal-sftp

Pensez à bien modifier la ligne déjà existante qui contient Subsystem.

Ensuite, relancez ssh : rcctl reload sshd

Créez maintenant un dossier /sftp dans le dossier /mnt/sauvegarde pour que les

utilisateurs y soient automatiquement placés à leur connexion.

# mkdir -p /mnt/sauvegarde/sftp

Modifiez les droits pour assurer une sécurité supplémentaire :

# chown root:wheel /mnt/sauvegarde/sftp # chmod 700 /mnt/sauvegarde/sftp

Dans /mnt/sauvegarde/sftp, il y aura les dossiers portant le nom

des utilisateurs.

En fait, on fait comme si le répertoire

/mnt/sauvegarde/sftp/utilisateur

était la

nouvelle racine / pour les utilisateurs.

3.2.1. Ajouter un compte sftp

Ajouter un compte sftp revient à créer un nouvel utilisateur et mettre ce dernier dans le groupe sftpusers.

Il faut quand même faire attention à plusieurs points :

- L'utilisateur ne doit pouvoir faire que du sftp. On va donc lui attribuer le shell "nologin".

- L'utilisateur n'a pas besoin de dossier personnel dans

/home, mais aura besoin de son dossier dans/mnt/sauvegarde/sftp. - Il faut s'assurer que seul l'utilisateur a les droits

d'écriture dans son dossier. On lui créera un dossier

documentsprévu à cet effet.

Voici la marche à suivre :

- Création d'un groupe sftpusers :

groupadd sftpusers. - Ajout d'un utilisateur avec création du dossier personnel à l'endroit

souhaité et ajout dans le groupe sftpusers.

# useradd -G sftpusers -b /documents -s /sbin/nologin utilisateur

Il y a un avertissement nous indiquant que l'utilisateur n'a pas de/home. C'est justement ce que nous souhaitons. - Modifiez le mot de passe avec

passwd utilisateur. - On crée le dossier pour l'utilisateur :

# mkdir -p /mnt/sauvegarde/sftp/utilisateur

- On crée le dossier dans lequel l'utilisateur aura le droit d'écrire :

# mkdir -p /mnt/sauvegarde/sftp/utilisateur/documents # chown utilisateur:sftpusers /mnt/sauvegarde/sftp/utilisateur/documents

L'utilisateur peut maintenant utiliser le protocole sftp. Il sera enfermé dans son dossier précédemment créé.

3.2.2. Transferts avec firefox

C'est la solution sans doute la plus simple pour ceux qui utilisent déjà ce navigateur. On va ajouter un module à firefox qui s'appelle fireftp.

Pour cela, rendez vous à cette adresse :

https://addons.mozilla.org/fr/firefox/addon/fireftp/

Cliquez sur le bouton "Ajouter à Firefox", puis une fois l'installation terminée, redémarrez le navigateur.

Maintenant, firefox peut se connecter au serveur. Pour cela, tapez dans la barre d'adresse ceci :

sftp://utilisateur@votreserveur.net:22222

Remplacez 22222 par le port ssh du serveur (22 par défaut).

Bien sûr, "utilisateur" est aussi à remplacer

(par exemple jean_eudes ou toto).

Un mot de passe vous est demandé, il suffit de le taper.

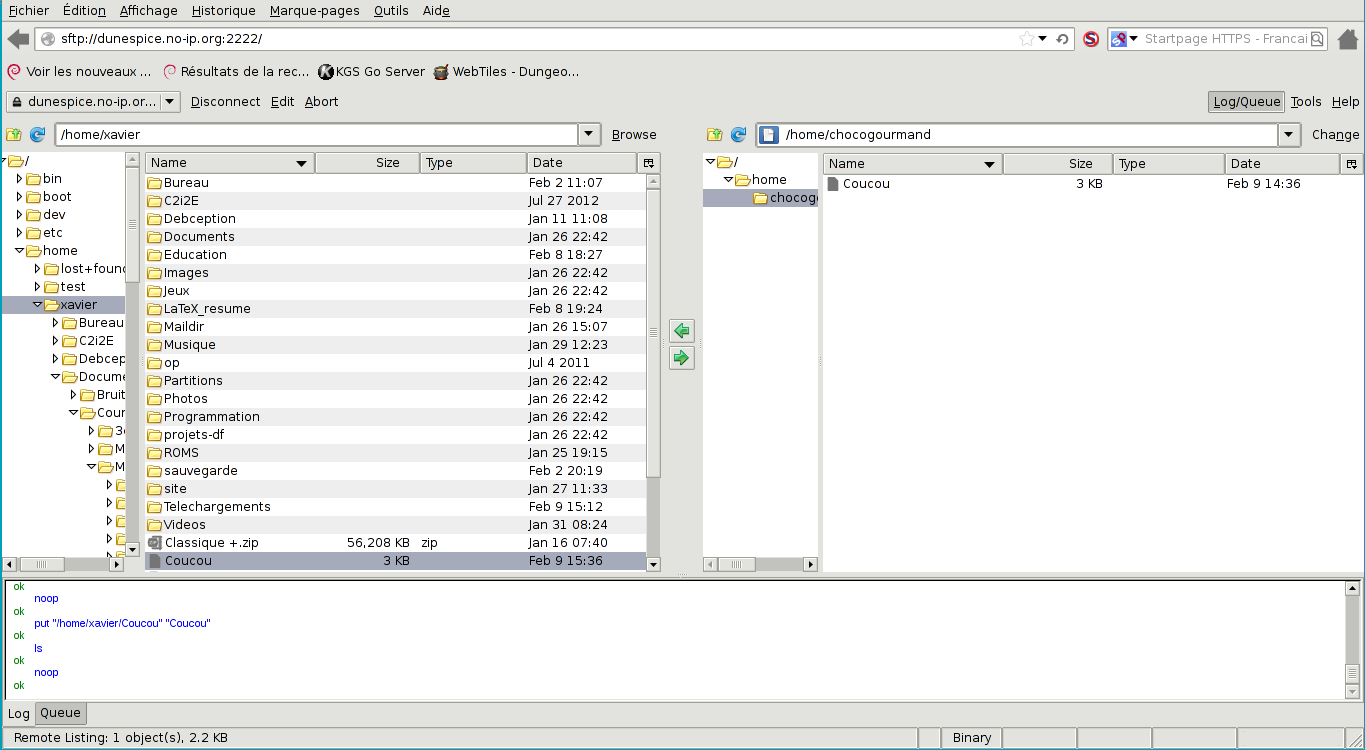

Reste à utiliser les flèches centrales pour envoyer ou récupérer des documents.

3.2.3. Transferts avec filezilla

On va installer le logiciel filezilla qui permettra de se connecter au serveur.

Vous pouvez le télécharger via l'adresse ci-dessous, ou l'installer directement via le gestionnaire de paquets de votre distribution.

http://filezilla-project.org/download.php?type=client

Ouvrez filezilla, puis cliquez sur la petite icône en haut à gauche "Gestionnaire de sites". Une nouvelle fenêtre s'ouvre :

Cliquez sur "Nouveau Site", puis remplissez les champs ainsi :

- Hôte : votreserveur.net

- Port : 22222 (à remplacer par le port SSH)

- Protocole : SFTP - SSH File Transfert Protocol

- Type d'authentification : Normale

- Identifiant : votre identifiant

- Mot de passe : votre mot de passe

Il ne vous reste plus qu'à cliquer sur Connexion. Sélectionnez les fichiers que vous souhaitez envoyer ou récupérer, puis faites un clic-droit pour les télécharger. La même chose est possible avec des glisser/déposer.

4. Un site web

OpenBSD intègre par défaut un serveur http qui s'appelle tout simplement httpd. Il présente un minimum de fonctionnalités, mais sa légèreté le rend d'autant plus simple à configurer. De plus, il sera amplement suffisant dans la plupart des cas. Si vous avez réellement besoin d'un serveur http plus complet, sachez que nginx et apache sont disponibles.

Avant d'aller plus loin, il est important de noter que pour des raisons

de sécurité, le serveur httpd sera lancé en chroot dans le dossier

/var/www.

Et c'est censé vouloir dire quoi?

En réalité, pour le serveur http, tous les documents qui sont

"au-dessus" du dossier /var/www sont totalement inaccessibles. Pour

lui, il s'agit de la racine /.

Ce comportement peut être modifié, mais je vous le déconseille : autant

garder un maximum de précautions.

4.1. Un site simple avec httpd

On commence par créer un dossier qui contiendra le site :

# mkdir /var/www/htdocs/mon_super_site

Placez maintenant les pages de votre site dans ce dossier (index.html...). Une fois terminé, on va modifier les droits sur ce dossier pour qu'il appartienne à root et soit accessible au serveur httpd. Cette étape est facultative mais recommandée :

# chown -R root:daemon /var/www/htdocs/mon_super_site

Il ne nous reste plus qu'à modifier la configuration du serveur httpd.

Pour cela, on va éditer le fichier /etc/httpd.conf. Vous pourrez constater

que sa configuration est très simple.

types { include "/usr/share/misc/mime.types" }

server "votredomaine.net" {

listen on * port 80

root "/htdocs/mon_super_site"

}

Quelques explications :

types ...: La première ligne permet de préciser les types des fichiers que le serveur pourra avoir à fournir. Ce n'est pas obligatoire, mais ça permet par exemple à un visiteur de voir directement une image dans son navigateur plutôt que de la télécharger lorsqu'il clique dessus.server "votredomaine.net" {: On définit ici le nom de domaine du site web, puis on indique que nous allons configurer ce site en ouvrant une accolade.listen ...: Le serveur écoute sur le port 80 (le port www par défaut). Si vous avez la chance de disposer d'une connexion IPv6, cette ligne devrait êtrelisten on :: port 80.root ...: On indique où se trouve les fichiers du site.

On termine en activant httpd et en le (re)démarrant :

# rcctl enable httpd # rcctl restart httpd

Vous pouvez désormais aller admirer votre site. Toutes les pages html

que vous placerez dans /var/www/htdocs/mon_super_site seront

servies.

Petite astuce : vous pouvez envoyer votre site à l'aide d'un client

comme le logiciel filezilla. Choisissez dans ce cas une connexion sftp

avec vos identifiants ssh. Vous obtiendrez alors un dossier par exemple dans

/home/toto/monsite. Il ne vous reste plus qu'à déplacer

les fichiers de votre site web à partir du compte root :

# mv /home/toto/monsite/* /var/www/htdocs/mon_super_site

Et voilà, c'est suffisant pour un simple site. Afin d'y accéder, n'oubliez pas d'ouvrir le port 80 (www) dans le parefeu et de le rediriger.

Si vous voulez en savoir plus, dirigez-vous vers la partie "Astuces pour httpd".

4.2. PHP

4.2.1. Configuration minimale

Il est fort possible que vous souhaitiez ajouter le support de php à votre site, surtout si vous voulez héberger un moteur de blog ou un CMS.

La commande suivante permet d'installer php :

# pkg_add php-5.6

Ensuite, on active php et on le démarre :

# rcctl enable php56_fpm # rcctl start php56_fpm

Nous pouvons maintenant modifier la configuration de httpd pour lui dire

de servir les pages au travers de php. Quelques lignes sont à ajouter au fichier

etc/httpd.conf :

server "monserveur.net" {

listen on * port 80

root "/htdocs/monsupersite"

directory index index.php

location "*.php*" {

fastcgi socket "/run/php-fpm.sock"

}

}

Remarquez l'instruction directory index index.php. Elle permet de

rendre l'adresse http://monserveur.net/ équivalente à l'adresse

http://monserveur.net/index.php.

Et voilà, les fichiers .php seront correctement interprétés. Cette configuration est suffisante dans la plupart des cas.

4.2.2. Installation de PHP plus complète

Je vous propose toutefois d'aller un peu plus loin pour préparer l'installation d'applications plus complètes (blog, CMS...) en activant des extensions et des options qui ne le sont pas par défaut, toujours dans un souci de sécurité.

Vous avez peut-être remarqué lors de l'installation de php une note

concernant le dossier

/usr/local/share/doc/pkg-readmes. Ce dernier contient des informations très

intéressantes que nous allons appliquer ici.

Les extensions installées sont dans le dossier /etc/php-5.6.sample.

Afin de les activer, il faut les relier dans le dossier

/etc/php-5.6. On peut le faire en deux commandes :

# cd /etc/php-5.6.sample # for i in *; do ln -sf ../php-5.6.sample/$i ../php-5.6/; done

La plupart des extensions sont déjà présentes, mais vous voudrez peut-être y ajouter les paquets suivants :

pear,php-curl-5.6.18,php-gd-5.6.18,php-mcrypt-5.6.18,php-zip-5.6.18.

On peut souhaiter modifier la configuration de php. Il faut pour cela éditer le

fichier /etc/php-5.6.ini. Je vous conseille notamment de modifier ces quelques lignes

; Augmente la taille des fichiers que vous pouvez envoyer sur le site post_max_size = 500M upload_max_filesize = 500M ; une application php peut chercher du contenu distant (images..) allow_url_fopen = On ; Le fuseau horaire date.timezone = Europe/Paris ; configuration du cache opcache.enable=1 opcache.memory_consumption=128 opcache.interned_strings_buffer=8 opcache.max_accelerated_files=4000 opcache.enable_file_override=1

Il est possible que votre site doive récupérer des informations venant d'autres sites. Malheureusement, si vous vous souvenez bien, le serveur http est dans un chroot. Où se trouve ce chroot déjà?

Dans /var/www !!!

Très bien Jean-Eudes! Il y en a au moins un qui suit.

On va donc être obligé de mettre quelques fichiers qui normalement se

trouvent dans /etc à l'intérieur du chroot.

Cela permettra à php d'être capable de résoudre les noms de domaines,

vérifier les certificats ssl, être à l'heure...

Voici la procédure :

# cd /var/www # On va dans le chroot # mkdir etc/ # On fabrique un dossier etc ### On relie 2 fichiers pour resoudre les domaines: # ln -s /etc/resolv.conf etc/resolv.conf # ln -s /etc/hosts etc/hosts ### Bon fuseau horaire : # ln -s /etc/localtime etc/localtime # mkdir etc/ssl # On cree un autre dossier ### Pour verifier les certificats ssl : # ln -s /etc/ssl/cert.pem

Une fois toutes vos modifications réalisées, n'oubliez pas de relancer

php avec rcctl restart php56_fpm.

4.3. HTTPS

Prévoir un accès avec chiffrement pour votre site n'est pas obligatoire. C'est malgré tout intéressant si :

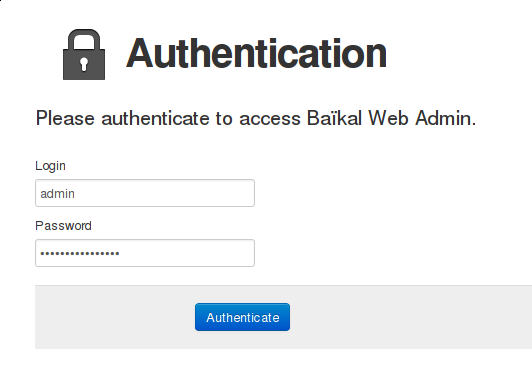

- Certaines parties de votre site nécessitent un mot de passe (interface d'administration d'un blog, d'un forum...).

- Vous vous souciez de la vie privée de vos visiteurs. Les échanges étant chiffrés, nul ne peut en connaître le contenu, même leur fournisseur d'accès à internet.

Procurez-vous tout d'abord un certificat ssl (voir le paragraphe concerné si besoin).

Ensuite, on va préciser dans la configuration d'un site le chemin vers le certificat et vers la clé privée.

# extrait de /etc/httpd.conf

server "votreserveur.net" {

listen on * tls port 443

root "/htdocs/monsupersite"

tls {

certificate "/etc/letsencrypt/live/votresite.net/fullchain.pem"

key "/etc/letsencrypt/live/votresite.net/privkey.pem"

}

hsts

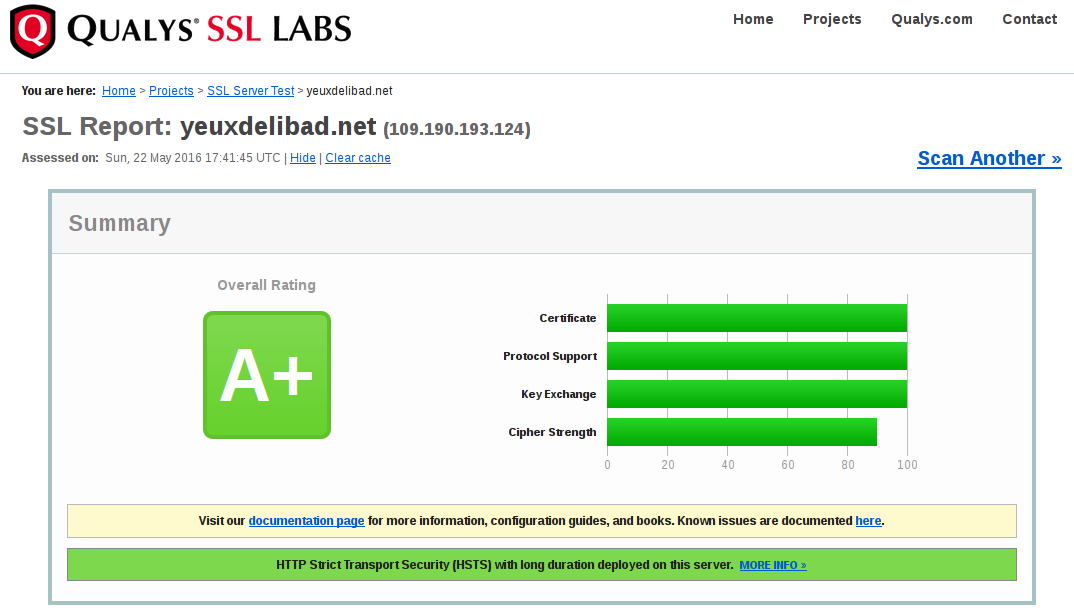

Vous remarquerez que la connexion se fait désormais sur le port 443 (https), qu'il faut ouvrir dans le parefeu et rediriger dans le routeur.

L'option hsts rend l'échange des clés et donc la qualité du

chiffrement plus sûrs. Pour 1 mot en plus, ça ne fait pas

de mal.

Afin de renvoyer de façon transparente les visiteurs qui arriveraient avec l'adresse "http://votreserveur.net" et non "https://votreserveur.net", on rajoute le bloc suivant :

# extrait de /etc/httpd.conf

server "votreserveur.net" {

listen on * port 80

block return 301 "https://$SERVER_NAME$REQUEST_URI"

}

4.4. Astuces pour httpd

Je ne peux m'empêcher de vous inciter à lire le

man httpd.conf. On y trouve tout ce qui est écrit ici, et plus

encore.

- Pour changer le dossier de chroot où le serveur http est enfermé

(

/var/wwwpar défaut), on peut mettre en début de configurationchroot "/autre/repertoire"

Ne le faîtes pas ☺ ! - Vous pouvez choisir un fichier spécifique où seront enregistrés les

logs dans la section de chaque site. Cela peut être pratique avec

webalizer par exemple. Ils sont par défaut enregistrés dans le

dossier

/var/www/logs.log access "nom_du_site.log"

Pour désactiver les logs, mettezno log. - Si votre serveur est accessible en IPv6, ajoutez ceci pour que httpd écoute

sur cette adresse :

listen on :: port 80

- Pour protéger l'accès à un site ou une partie du site par un mot de

passe, utilisez la commande

htpasswdpour créer un fichier d'accès :# htpasswd /var/www/secret.htpw login

Remplacez login par le nom d'utilisateur que vous souhaiterez utiliser, puis définissez un mot de passe solide. Protégez ensuite ce fichier :# chown www /var/www/secret.htpw # chmod 400 /var/www/secret.htpw

Enfin, dans la configuration de httpd, pour protéger l'accès au sous-dossier/dossier_protege:location "/dossier_protege/" { authenticate "Acces restreint" with "/secret.htpw" }Remarquez que l'emplacement du fichiersecret.htpwest relatif au chroot de httpd, on fait comme si/var/wwwétait/. Pour protéger un site complet, mettezlocation "/". - Afin de lister automatiquement les fichiers présents dans un dossier,

mettez dans le fichier

/etc/httpd.conf:location "/dossier/*" { directory auto index }

4.5. Quelles permissions donner à mon site?

Attribuer les permissions adéquates aux fichiers constituant vos sites web est très important d'un point de vue sécurité. Il n'y a cependant pas de règles générales, car cela dépend des besoins de l'application hébergée et des vôtres. . Voici cependant quelques exemples :

- Les fichiers du site devraient appartenir au serveur http :

# chown -R www:daemon /var/www/htdocs/mon_site

- Dans le cas d'un site statique (sans php), il est inutile de laisser les droits

d'exécution (

-x). De même, s'il est statique, il n'y aura pas besoin d'écrire dedans(-w). On rajoute quand même le droit de se déplacer dans les répertoires (+X).# chmod -R a-xw /var/www/htdocs/mon_site # chmod -R ug+X /var/www/htdocs/mon_site

On commence par retirer les droits non-souhaités à tout le monde avant d'en donner au propriétaire et au groupe. - Pour un site dynamique, le serveur aura peut-être besoin d'écrire (dans les

dossiers et d'en exécuter une partie.

# chmod -R a-xw /var/www/htdocs/mon_site # chmod -R u+xwX /var/www/htdocs/mon_site # chmod -R g+rX /var/www/htdocs/mon_site

Là aussi, on commence par retirer tous les droits avant d'en donner au cas par cas.

ATTENTION : il sera certainement judicieux de modifier les permissions plus finement. Dans tous les cas, la meilleure pratique est de se poser la question concernant les droits.

À titre informatif, la plupart des hébergeurs appliquent uniquement les droits suivants :

- Pour les répertoires : Lecture et écriture pour le propriétaire et seulement lecture pour les autres. (755)

- Pour un fichier, seul le propriétaire a le droit d'écrire dedans, les autres peuvent seulement le lire. (644)

Plus simplement, tout ceci peut se faire en quelques lignes :

### retrait des droits : # chmod -R a-rwx /var/www/htdocs/site ### tout le monde peut lire les dossiers : # chmod -R a+rX /var/www/htdocs ### seul le proprietaire peut ecrire : # chmod -R u+w /var/www/htdocs

On retire d'abord l'ensemble des permissions. Ensuite, on donne accès en lecture

aux dossiers et fichiers. Attention, à cette étape, il s'agit d'un X

majuscule. Enfin, on accorde au propriétaire les droits d'écriture dans les

dossiers et fichiers.

5. Les bases de données

Une base de données permet à une application de retrouver rapidement des informations imbriquées entre elles.

Par exemple, si on prend le cas d'un blog, alors les commentaires peuvent être stockés dans une base de données. Chaque commentaire est écrit pour un certain article, par un visiteur donné, à une date précise. Le commentaire comme l'article ont un lien bien précis. L'utilisateur peut avoir donné son adresse e-mail pour être averti de nouveaux messages...

Vous l'aurez compris, toutes ces données s'entrecroisent, et il est plus efficace d'utiliser une base de données pour les retrouver rapidement.

Cependant, ce n'est pas forcément obligatoire. Surtout sur un serveur auto-hébergé, où vous n'aurez sans doute pas des milliers d'utilisateurs.

Comprenez donc bien que si vous pouvez choisir des applications qui n'ont pas besoin de base de données, c'est un avantage pour vous car c'est un élément en moins à administrer et sécuriser. Eh oui, car une base de données peut elle aussi subir des attaques.

Une alternative est d'utiliser dans ce cas SQLite, puisque ce moteur de base de données ne nécessite pas d'administration particulière, c'est l'application qui se chargera de tout. Tous les avantages d'une base de données avec ceux des fichiers simples en somme.

5.1. SQlite

SQlite est un moteur de base de données tout simplement génial.

Vous n'avez rien de particulier à faire pour l'administrer, c'est l'application qui en a besoin qui se chargera de créer la base. En plus, c'est très facile à sauvegarder puisqu'il s'agit dans ce cas d'un simple fichier. Enfin, ce moteur sait se montrer léger et fonctionne bien même sur du matériel peu puissant.

Alors certains diront que ce n'est pas le moteur le plus performant. C'est vrai. Il reste plus efficace que pas de base de données du tout. À moins d'avoir des milliers de visiteurs sur votre site, vous ne verrez pas la différence avec un autre moteur de base de données. N'hésitez pas, il y a plus d'avantages que d'inconvénients à utiliser SQLite en auto-hébergement.

Pour l'installer, c'est tout bête : pkg_add sqlite

5.2. MariaDB (MySQL)

MySQL est un autre moteur de base données, sans doute le plus répandu. Puisqu'Oracle possède désormais MySQL et en distribue une version propriétaire, un fork a été créé qui s'appelle MariaDB. Ce dernier est entièrement libre et est empaqueté pour OpenBSD.

Veillez à vous renseigner sur la sécurisation de ce service pour compléter les informations suivantes.

Vous voudrez certainement utiliser MariaDB avec php. Installez dans ce cas le

paquet php-mysqli-5.6.* et activez l'extension mysqli comme indiqué dans la

partie sur php.

Afin d'installer MariaDB, il faut lancer les commandes suivantes :

# pkg_add mariadb-server # /usr/local/bin/mysql_install_db

La deuxième commande prépare la base de données par défaut et les fichiers dont mariaDB aura besoin.

On ajoute ensuite les lignes suivantes au fichier /etc/login.conf afin de laisser

l'utilisateur _mysqld travailler :

mysqld:\

:openfiles-cur=1024:\

:openfiles-max=2048:\

:tc=daemon:

On peut maintenant lancer la commande suivante pour prendre les changements en compte :

# [ -f /etc/login.conf.db ] && cap_mkdb /etc/login.conf

On peut maintenant lancer mysql :

# rcctl enable mysqld # rcctl start mysqld

Très importante, la commande suivante permet de sécuriser un minimum l'installation de mysql :

# /usr/local/bin/mysql_secure_installation

Donner un mot de passe fort pour l'utilisateur root, et suivez les recommandations. Cela ressemblera à ça :

Setting the root password ensures that nobody can log into the MySQL root user without the proper authorisation. You already have a root password set, so you can safely answer 'n'. Change the root password? [Y/n] n ... skipping. By default, a MySQL installation has an anonymous user, allowing anyone to log into MySQL without having to have a user account created for them. This is intended only for testing, and to make the installation go a bit smoother. You should remove them before moving into a production environment. Remove anonymous users? [Y/n] Y ... Success! Normally, root should only be allowed to connect from 'localhost'. This ensures that someone cannot guess at the root password from the network. Disallow root login remotely? [Y/n] Y ... Success! By default, MySQL comes with a database named 'test' that anyone can access. This is also intended only for testing, and should be removed before moving into a production environment. Remove test database and access to it? [Y/n] Y - Dropping test database... ERROR 1008 (HY000) at line 1: Can't drop database 'test'; database doesn't exist ... Failed! Not critical, keep moving... - Removing privileges on test database... ... Success! Reloading the privilege tables will ensure that all changes made so far will take effect immediately. Reload privilege tables now? [Y/n] Y ... Success! Cleaning up... All done! If you've completed all of the above steps, your MySQL installation should now be secure. Thanks for using MySQL!

MariaDB devra être accessible par le serveur web. Ce dernier étant dans un chroot, on lance la commande suivante qui nous permet de reproduire la structure de la racine tout en attribuant les droits nécessaires pour l'utilisateur _mysql :

# install -d -m 0711 -o _mysql -g _mysql /var/www/var/run/mysql

Il faut en plus mettre ces lignes dans le fichier /etc/my.cnf, afin de

modifier les chemins pour le serveur http :

[client]

socket = /var/www/var/run/mysql/mysql.sock

[mysqld]

socket = /var/www/var/run/mysql/mysql.sock

Enfin, on relance mysql :

# rcctl restart mysqld

À partir de ce moment, vous pouvez créer et utiliser des bases de données avec MariaDB.

5.2.1. Créer une base de données

À titre d'exemple, on va créer une nouvelle base de données pour wordpress. Adaptez-le à votre cas.

Entrez la commande mysql -u root -p afin "d'entrer" dans MariaDB (MySQL). Les commandes à exécuter sont indiquées ci-dessous avec la

réponse attendue :

# mysql -u root -p Enter password: Welcome to the MariaDB monitor. Commands end with ; or \g. Your MariaDB connection id is 3 Server version: 10.0.23-MariaDB-log openBSD port: mariadb-server-10.0.23p0v1 Copyright (c) 2000, 2015, Oracle, MariaDB Corporation Ab and others. Type 'help;' or '\h' for help. Type '\c' to clear the current input statement. MariaDB [(none)]> CREATE DATABASE wordpress_base; Query OK, 1 row affected (0.01 sec) MariaDB [(none)]> CREATE USER 'wp'@'localhost' IDENTIFIED BY 'motdepasse'; Query OK, 0 rows affected (0.01 sec) MariaDB [(none)]> GRANT ALL PRIVILEGES ON wordpress_base.* TO 'wp'@'localhost'; Query OK, 0 rows affected (0.00 sec) MariaDB [(none)]> FLUSH PRIVILEGES; Query OK, 0 rows affected (0.00 sec) MariaDB [(none)]> exit Bye

Et voilà, vous pouvez utiliser cette base dans votre application.

Quelques explications tout de même :

CREATE DATABASE wordpress_base;: On crée la base de donnée pour wordpress, appeléewordpress_base,CREATE USER 'wp'@'localhost' IDENTIFIED BY 'motdepasse';: On crée un utilisateurwpavec son mot de passe,- La ligne suivante accorde à l'utilisateur

wples droits suffisants sur la base créée juste avant.GRANT ALL PRIVILEGES ON wordpress_base.* TO 'wp'@'localhost';

5.3. PostgreSQL

PostgreSQL est un autre moteur de base de données, entièrement libre.

Pour l'installer, il faut le paquet postgresql-server.

Afin de l'utiliser avec php, installez php-pgsql-5.6.*.

Veillez à bien lire

le contenu du fichier

/usr/local/share/doc/pkg-readmes/postgresql*

Ensuite, créez une base par défaut :

# su - _postgresql $ mkdir /var/postgresql/data $ initdb -D /var/postgresql/data -U postgres -E UTF8 -A md5 -W $ exit

Des options supplémentaires seront à adapter à votre cas dans le fichier :

/var/postgresql/data/postgresql.conf

Par exemple, pour que le serveur http qui est enfermé dans un chroot puisse accéder à la base :

unix_socket_directories = '/var/www/run' # comma-separated list of directories

Démarrez le serveur postgresql avec :

# rcctl enable postgresql # rcctl start postgresql

Pour se connecter à postgreysql, on utilise la commande :

# su postgres -c psql

Voici quelques commandes permettant de gérer PostgreSQL.

- Modifier le mot de passe administrateur

# su postgres -c psql ALTER USER postgres WITH PASSWORD 'mot_de_passe';

- Ajouter un utilisateur à la base :

# su postgres -c psql CREATE USER 'nouvelutilisateur' \ WITH PASSWORD 'mot_de_passe_de_l_utilisateur'; - Créer une nouvelle base

# su postgres -c psql << EOF \connect template1 CREATE DATABASE "nom_de_base" WITH ENCODING 'UTF-8'; GRANT ALL PRIVILEGES ON DATABASE "nom_de_base" TO "utilisateur"; ALTER DATABASE "nom_de_base" OWNER TO "utilisateur"; \q

6. Courrier électronique

Cette partie explique l'installation d'un serveur de courriel à la maison. Aucune base de données ne sera utilisée, puisque cela ne représente aucun intérêt en auto-hébergement.

La mise en place d'un serveur mail est souvent considérée comme délicate. On va donc détailler l'installation pas à pas suivant des étapes simples :

- Configuration d'enregistrements DNS particuliers ;

- Création des certificats pour sécuriser l'authentification avec le serveur ;

- Configuration d'opensmtpd, qui se charge d'envoyer et recevoir votre courrier ;

- Configuration de dovecot, qui permet la réception du courrier avec un client comme thunderbird ;

- Faire le nécessaire pour que vos messages ne soient pas considérés comme des spams ;

- Installer un antispam.

Nous verrons en passant comment ajouter de nouveaux comptes mail sur votre serveur, et comment configurer votre client de messagerie pour l'utiliser.

6.1. Configuration auprès du registrar pour les mails

Chez votre registre, ajoutez deux nouveaux champs :

- Un champ de type A qui pointe vers votre ip (sans doute déjà présent):

votredomaine.net A 109.190.193.182

Bien sûr, remplacez109.190.193.182par votre ip. - Un champ de type MX qui pointe vers le A précédent

votredomaine.net. MX 1 votredomaine.net.

Notez l'importance du.final. Si vous disposer d'une IPv6, la configuration est identique, il suffit seulement d'enregistrer un champAAAAà la place du champA.

Vérifiez auprès de votre registre qu'un "reverse DNS" est bien configuré pour votre adresse IP.

Ça sera tout pour cette partie.

6.2. Création des certificats

Ces certificats permettront de chiffrer la communication entre votre serveur et le logiciel qui récupère vos mails. Il saura ainsi qu'il est bien en train de parler à votre serveur et pas à un autre.

Nous avons ces deux commandes à lancer :

# openssl genrsa -out /etc/ssl/private/mail.votreserveur.net.key 4096

# openssl req -new -x509 -key /etc/ssl/private/mail.votreserveur.net.key \

-out /etc/ssl/certs/mail.votreserveur.net.crt -days 730

On modifie les permissions sur ces deux fichiers par sécurité :

# chmod 640 /etc/ssl/private/mail.votreserveur.net.key # chmod 640 /etc/ssl/certs/mail.votreserveur.net.crt

Et voilà!

6.3. Configuration d'Opensmtpd

Opensmtpd est le serveur mail par défaut sur OpenBSD. Il est déjà installé, reste à le configurer. Nous allons malgré tout y ajouter quelques plugins pratiques :

# pkg_add opensmtpd-extras

Cependant, avant toutes choses, ouvrez et redirigez les ports suivants : 25 (smtp), 587 (submission) et 993 (imaps).

Pour configurer opensmtpd, on édite

/etc/mail/smtpd.conf pour y mettre par exemple :

filter filter-pause pause table aliases file:/etc/mail/aliases pki votreserveur.net key "/etc/ssl/private/mail.votreserveur.net.key" pki votreserveur.net certificate "/etc/ssl/certs/mail.votreserveur.net.crt" # Deliver listen on lo0 listen on re0 port smtp filter filter-pause hostname votreserveur.net tls pki votreserveur.net listen on re0 port submission hostname votreserveur.net tls-require pki votreserveur.net auth accept from local for local alias <aliases> deliver to maildir "~/Maildir" accept from any for domain "votreserveur.net" deliver to maildir "~/Maildir" # Relay accept from local for any relay

Vous n'avez quasiment rien à modifier dans ce fichier, mis à part votreserveur.net à remplacer par

votre nom de domaine.

STOOOP! On veut des détails!

Regardons les lignes de ce fichier les unes après les autres. Vous avez certainement déjà remarqué que la syntaxe ressemble beaucoup à celle du parefeu.

filter filter-pause pause: Il s'agit d'un filtre qui va mettre en attente les connexions entrantes pendant 5 secondes (par défaut). C'est une précaution pour éviter une partie des spams.table aliases ...: On précise dans quel fichier se trouvent les alias entre les utilisateurs.pki ...: On indique où se trouve la clé et le certificat correspondant servant à identifier le serveur.

Les lignes suivantes servent à l'envoi du courrier :

listen on lo0: On écoute en local, principalement pour les messages émis par le système.- La ligne suivante signifie qu'on écoute le port smtp sur l'interface

réseau re0. Ensuite, on applique le filtre pause sur les messages arrivants. Les

messages sont destinés à votre nom de domaine. Enfin, on active le chiffrement tls à

la demande avec la clé générée auparavant.

listen on re0 port smtp filter filter-pause hostname votreserveur.net tls pki votreserveur.net

listen on re0 port submission hostname votreserveur.net tls-require pki votreserveur.net auth: Comme le précédent, avec le chiffrement sur le port imaps pour une sécurité accrue afin d'envoyer des messages.

Les lignes suivantes concernent la réception du courrier :

accept from local for local alias <aliases> deliver to maildir "~/Maildir": On distribue le courrier local pour chaque alias indiqué dans le fichier /etc/mail/aliases, autrement dit aux utilisateurs du système.accept from any for domain "votreserveur.net" deliver to maildir "~/Maildir": On distribue le courrier venant de l'extérieur.

Et enfin on envoie le courrier destiné aux autres serveurs :

accept from local for any relay

Nous passons maintenant à une étape simple mais importante afin que les mails

soient correctement émis. Il faut indiquer dans le fichier

/etc/myname votre nom de domaine :

votredomaine.net

Nous pouvons maintenant activer et relancer le serveur smtpd :

# rcctl enable smtpd # rcctl restart smtpd

Voilà pour opensmtpd.

Je vous invite à faire en sorte que les messages du système que

l'utilisateur root reçoit soient transférés à un compte utilisateur simple pour

lequel vous récupérerez les messages. S'il s'agit par exemple de toto,

nous allons ajouter dans le fichier /etc/mail/aliases :

root: toto

Ainsi, lorsque toto consultera son courrier, il pourra lire les informations du système (alertes de sécurité...).

6.4. Dovecot pour l'imap

Dovecot va être utilisé comme serveur imap, afin de pouvoir récupérer son courrier à partir d'un client comme thunderbird.

On installe dovecot :

# pkg_add dovecot

On édite maintenant le fichier /etc/dovecot/local.conf pour y mettre

le contenu suivant :

# listen both ipv4 and ipv6

listen = *, [::]

# we use maildir

mail_location = maildir:~/Maildir

# imap > pop

protocols = imap

# no plaintext, let's keep it secure with ssl

ssl = yes

ssl_cert = </etc/ssl/certs/mail.yeuxdelibad.net.crt

ssl_key = </etc/ssl/private/mail.yeuxdelibad.net.key

disable_plaintext_auth = yes

passdb {

driver = bsdauth

}

userdb {

driver = passwd

}

Afin que dovecot fonctionne correctement, il faut maintenant éditer le

fichier /etc/login.conf pour ajouter quelques lignes :

(voir le fichier

/usr/local/share/doc/pkg-readmes/dovecot*)

dovecot:\

:openfiles-cur=512:\

:openfiles-max=2048:\

:tc=daemon:

On prend en compte les changements récents avec la commande suivante :

# [ -f /etc/login.conf.db ] && cap_mkdb /etc/login.conf

Pour terminer cette partie, on active dovecot et on relance les différents éléments constituant le serveur mail.

# rcctl enable dovecot # rcctl start dovecot # rcctl restart smtpd

Il vous est désormais possible d'utiliser votre serveur pour recevoir et envoyer du courrier.

6.5. Configurer son client de messagerie

Pour consulter vos mails sur le serveur, vous pouvez utiliser un client de messagerie comme l'excellent thunderbird, logiciel-libre respectueux de votre vie privée.

Voici les paramètres qu'il faudra indiquer au logiciel pour envoyer et recevoir des courriels. Notez que tous ne vous seront peut-être pas demandés :

- Nom du serveur :

votredomaine.net - Adresse électronique :

toto@votredomaine.net - Nom d'utilisateur : l'identifiant choisi à la création d'un compte mail.

- Serveur entrant : IMAP

- port : 993

- SSL : SSL/TLS

- Serveur sortant : SMTP

- port : 587

- SSL : STARTTLS

Vous souhaiterez peut-être plutôt utiliser un webmail, afin d'accéder à votre messagerie à partir d'un navigateur web.

6.6. Ne pas être mis dans les spams

En l'état, vous pouvez recevoir et envoyer des messages. Cependant, il se peut que certains serveurs de messagerie considèrent vos mails comme des spams. Heureusement, il existe quelques petites manipulations pour rendre vos messages légitimes. Nous allons les détailler dans les paragraphes suivants. Gardez à l'esprit qu'elles se complètent.

6.6.1. Reverse DNS

Chez votre registrar, ajoutez à l'IP de votre serveur un reverse DNS ou en français DNS inverse.

Alors que votre nom de domaine est relié à l'IP du serveur, il faut aussi configurer la réciproque, c'est à dire relier à votre IP le nom de domaine.

6.6.2. SPF

Ajoutez un champ DNS de type SPF auprès de votre registrar tel que celui-ci :

votredomaine.net. SPF ``v=spf1 a mx ~all''

ou bien sous forme de champ TXT si le SPF n'est pas disponible :

votredomaine.net. TXT ``v=spf1 a mx ~all''

6.6.3. Signature DKIM

Cette technique consiste à signer les messages émis par le serveur à l'aide d'une clé privée. On ajoute ensuite dans un champ DNS la clé publique qui permettra au destinataire de vérifier que le mail reçu provient bien de votre serveur avec la signature.

Je n'ai rien compris!

Je reprends. Nous allons créer une clé privée et une clé publique.

La clé privée servira à signer les messages. On l'appelle "privée" car vous devez être la seule personne capable de signer (comme pour vos chèques ou vos impôts). La clé publique est là pour vérifier que la signature est bien authentique. On peut voir ça comme une pièce de puzzle unique, qui est la seule à pouvoir entrer dans l'empreinte créée par la signature.

Les commandes suivantes permettent de créer la paire de clés qui servira à signer les mails émis :

### Dossier pour les clef # mkdir -p /etc/dkimproxy/private ### On protege le dossier # chown _dkimproxy:wheel /etc/dkimproxy/private ### en modifiant les permissions # chmod 700 /etc/dkimproxy/private ### On va dans le dossier # cd /etc/dkimproxy/private ### On genere les clef # openssl genrsa -out private.key 1024 # openssl rsa -in private.key -pubout -out public.key ### On protege les clef # chown _dkimproxy:wheel private.key public.key # chmod 600 private.key

On peut maintenant installer dkimproxy comme d'habitude :

# pkg_add dkimproxy

Afin de configurer la signature des messages envoyés, il faut éditer le ficher

/etc/dkimproxy_out.conf ainsi :

listen 127.0.0.1:10027 relay 127.0.0.1:10028 domain votredomaine.net signature dkim(c=relaxed) signature domainkeys(c=nofws) keyfile /etc/dkimproxy/private/private.key selector pubkey

Euh, c'est quoi tout ça?

Quelques menues explications :

- Les lignes

listenetrelayindiquent respectivement les ports locaux où dkimproxy recevra les mails à chiffrer et où il les fera suivre. domaindécrit votre nom de domaine : à modifier selon votre cas.keyfilepermet d'indiquer où se trouve le chemin vers la clé servant à signer les mails.selectordéfinit l'identifiant qui sera présent dans le champ DNS que l'on va définir ensuite.

Bien, reste à indiquer à opensmtpd de signer les mails. On va donc ajouter dans

le fichier /etc/mail/smtpd.conf une ligne pour écouter sur le port 10028 en

local, afin envoyer les mails que dkimproxy aura signé. On leur donne

l'étiquette "DKIM" pour les repérer ensuite.

listen on lo0 port 10028 tag DKIM

Les messages qui auront l'étiquette "DKIM" peuvent être envoyés. On n'envoie plus les mails s'ils ne sont pas passés par dkimproxy.

accept tagged DKIM for any relay

Enfin, les messages pas encore signés sont envoyés à dkimproxy :

accept from local for any relay via smtp://127.0.0.1:10027

Le fichier /etc/mail/smtpd.conf ressemble désormais à ça :

filter filter-pause pause table aliases file:/etc/mail/aliases pki mail.votreserveur.net key "/etc/ssl/private/mail.votreserveur.net.key" pki mail.votreserveur.net certificate "/etc/ssl/certs/mail.votreserveur.net.crt" # Deliver listen on lo0 listen on lo0 port 10028 tag DKIM listen on re0 port 25 filter filter-pause hostname mail.votreserveur.net tls pki mail.votreserveur.net listen on re0 port 587 hostname mail.votreserveur.net tls-require pki mail.votreserveur.net auth accept from local for local alias <aliases> deliver to maildir "~/Maildir" accept from any for domain "votreserveur.net" deliver to maildir "~/Maildir" # Relay # dkim tagged can be sent accept tagged DKIM for any relay # if not dkim tagged, send it to dkimproxy accept from local for any relay via smtp://127.0.0.1:10027

Ça va? Vous suivez toujours? Je vois à votre regard pétillant que vous attendez la fin avec impatience!

Pour terminer, nous allonrs ajouter un nouveau champ dans vos DNS auprès de votre registrar. Eh oui, encore! On va en réalité indiquer le nécessaire pour pouvoir vérifier la signature des messages qui auront un drapeau "pubkey".

Il s'agira d'un champ DKIM ou TXT selon ce qui est disponible. Remplissez-le ainsi :

- Nom de domaine :

pubkey._domainkey.votredomaine.net. - Contenu :

v=DKIM; k=rsa; p=...Recopiez à la place des points de suspension le contenu du fichierpublic.key, que vous pouvez afficher avec la commandecat:# cat /etc/dkimproxy/private/public.key

Finalement, activez dkimproxy puis rechargez opensmtpd avant de tester si vous avez réussi à configurer correctement l'envoi de vos mails.

# rcctl enable dkimproxy_out # rcctl start dkimproxy_out # rcctl restart smtpd

Pour vérifier que vous n'êtes pas en spam, suivez les indications du site mail-tester. Vous allez envoyer un message à l'adresse donnée, et normalement, vous devriez obtenir au moins une note de 9/10 :

Il se peut qu'on vous parle d'un enregistrement dmarc. Libre à vous de l'ajouter à vos DNS, mais ce n'est pas obligatoire. À vrai dire, le score obtenu est déjà meilleur qu'avec nombre de "grands" services de messagerie.

6.6.4. Installer un antispam

Votre serveur n'est actuellement pas à l'abri des spams. Nous allons donc voir une méthode pour s'en protéger. Notez qu'il existe des techniques plus efficaces mais nettement plus difficiles à mettre en place puisque les gros fournisseurs de messagerie disposent de nombreuses adresses IP. Pour ceux que le sujet intéresse, vous pouvez consulter la documentation de spamd et de bgpd.

Nous allons faire simple et s'appuyer sur l'excellent spamassassin. Notez qu'avec ce dernier, j'ai dû recevoir une dizaine de spams au début le temps que spamassassin s'entraîne. Il a très vite appris et ces gêneurs arrivent désormais en quantité homéopathique.

C'est parti, on commence par installer les paquets utiles :

# pkg_add opensmtpd-extras-spamassassin opensmtpd-extras p5-Mail-Spamassassin

On peut maintenant activer et démarrer spamassassin :

# rcctl enable spamassassin # rcctl start spamassassin

Enfin, on modifie la configuration d'opensmtpd, toujours en éditant le fichier

/etc/mail/smtpd.conf.

On rajoute un filtre au tout début du fichier qui permet de passer les messages à spamassasin :

filter filter-spamassassin spamassassin "-s reject"

On applique ensuite ce filtre aux mails arrivants :

listen on re0 port 25 filter filter-spamassassin hostname mail.votreserveur.net tls pki mail.votreserveur.net

Si les messages passent, c'est que spamassassin ne les a pas détectés comme spam.

Et voilà, avouez que ce n'était pas compliqué.

On peut rajouter quelques filtres qui se basent sur les noms de domaine. Créez

le fichier /etc/mail/filter-regex.conf pour y mettre :

helo ! ^\[ helo ^\. helo \.$ helo ^[^\.]*$

Enfin, on ajoute des filtres à la configuration d'opensmtpd pour obtenir :

filter filter-pause pause filter filter-regex regex filter filter-dnsbl-sorbs dnsbl filter filter-dnsbl-spamcop dnsbl "-h bl.spamcop.net" filter filter-dnsbl-spamhaus dnsbl "-h sbl-xbl.spamhaus.org" filter filter-spamassassin spamassassin "-s reject" filter all chain filter-pause filter-regex filter-dnsbl-sorbs filter-dnsbl-spamcop filter-dnsbl-spamhaus filter-spamassassin

Référez-vous à l'exemple plus complet à la fin du document.

6.7. Ajouter un nouveau compte mail

Un compte mail est en fait un simple compte d'utilisateur. Vous pouvez

donc en créer un nouveau avec la commande adduser. Il faudra juste veiller à

donner à l'utlisateur le shell nologin par mesure de sécurité. Ainsi, il ne

pourra pas exécuter de commandes sur le serveur.

Voici à quoi ça ressemblera :

root@votreserveur[~] # adduser Use option ``-silent'' if you don't want to see all warnings and questions. Reading /etc/shells Check /etc/master.passwd Check /etc/group Ok, let's go. Don't worry about mistakes. There will be a chance later to correct any input. Enter username []: toto Enter full name []: Jean-Eudes Enter shell csh ksh nologin sh [nologin]: nologin Uid [1005]: Login group toto [toto]: Login group is ``toto''. Invite toto into other groups: guest no [no]: Login class authpf bgpd daemon default dovecot pbuild staff unbound [default]: Enter password []: Enter password again []: Name: toto Password: *************** Fullname: Jean-Eudes Uid: 1005 Gid: 1005 (toto) Groups: toto Login Class: default HOME: /home/toto Shell: /sbin/nologin OK? (y/n) [y]: y Added user ``toto'' Add another user? (y/n) [y]: n Goodbye!

Bien sûr, vous aurez choisi un mot de passe de qualité.

Pour supprimer l'utilisateur, c'est nettement plus rapide :

# userdel toto # groupdel toto

Et voilà!

6.7.1. Redirection de mail

Il est simplissime de transférer les mails reçus sur une adresse vers un autre compte de messagerie.

Par exemple, vous disposez d'une adresse bibi@mondomaine.com et souhaitez que tous les messages reçus par bibi soient transférés automatiquement à jean-eudes@openmailbox.org.

Pour ça, il suffit d'éditer le fichier /etc/mail/aliases, puis d'y

ajouter une ligne comme celle-ci :

bibi: jean-eudes@openmailbox.org

De façon générale, ça donne :

utilisateur: adresse1.mail.com, adresse2.mail.com

Afin que ce changement soit pris en compte, il reste à lancez la commande suivante :

# newaliases

C'est tout! Je vous l'avait dit que c'était simple.

7. Serveur d'impression

Nous allons voir dans ce chapitre comment relier une imprimante au serveur et la rendre accessible afin de pouvoir imprimer de n'importe où depuis le réseau local. Ça peut être très pratique pour convertir une imprimante USB en imprimante sans-fil.

On commence par installer cups et des pilotes d'imprimante :

# pkg_add cups cups-filters gutenprint foomatic-db

Pensez à ouvrir dans le parefeu le port 631 (ipp). Pour un réseau local, inutile de le rediriger dans le routeur.

Maintenant, il faut autoriser l'accès à distance à l'interface d'administration

de l'imprimante (à moins que vous ne réalisiez toute la configuration

directement sur le serveur avec un navigateur en mode console comme w3m ou lynx). Pour cela,

modifiez de cette façon le fichier /etc/cups/cupsd.conf :

# Restrict access to the server... <Location /> Order deny,allow Deny From All Allow From 192.168.1.* Allow From 127.0.0.1 Allow From @LOCAL </Location>

Quelques explications :

Deny From All: on interdit l'accès à tout le monde avant d'ajouter des exceptions.Allow From 192.168.1.*permet à tous les ordinateurs locaux dont l'adresse IP est de ce type de se connecter au serveur. Selon votre routeur, cette adresse peut être aussi 192.168.0.* (* veut dire n'importe quel chiffre). Pour le savoir, lancez la commande/sbin/ifconfig |grep inetet regardez l'IP locale attribuée à l'ordinateur actuellement utilisé.Allow From 127.0.0.1permet l'accès en local. En fait, cette adresse est la même chose que “localhost”.

On active ensuite cups, puis on le démarre :

# rcctl enable cupsd # rcctl start cupsd

Ensuite, installez votre imprimante sur le serveur. Ouvrez un

navigateur à l'adresse suivante : http://localhost:631. Sur un serveur, cela

peut être avec w3m, un navigateur en console. Sinon utilisez votre ordinateur de

bureau, et indiquez l'adresse locale du serveur à la place de localhost (que

vous pouvez trouver en tapant la commande ifconfig |grep inet sur le

serveur). Cela donnerait quelque chose comme http://192.168.1.22:631.

Pour installer l'imprimante, allez dans “Administration, Ajouter une imprimante” puis suivez les indications. Si le modèle de votre imprimante n'est pas dans la liste, choisissez le plus proche.

Important : n'oubliez pas de cocher la case "Partager cette imprimante".

Finalement, vous pouvez ajouter cette imprimante sur les ordinateurs qui auront besoin d'y accéder. Ouvrez un navigateur sur votre ordinateur puis allez à l'adresse http://localhost:631/admin. Suivez la procédure d'installation d'imprimante, mais cette fois choisissez “Internet Printing Protocol (http)”. Vous devez entrer l'adresse de l'imprimante.

Pour la trouver, affichez l'interface de CUPS du serveur, puis cliquez en haut à droite sur “Imprimantes” et cliquez sur le nom de l'imprimante fraîchement installée. Notez l'adresse qui est du type http://192.168.1.32:631/printers/HL2130.

Vous devrez alors pour l'installer sur un ordinateur préciser une URL de ce type :

ipp://192.168.1.32:631/printers/Brother_HL-2130_series.

Cliquez sur “Continuer” et terminez l'installation. Et voilà, votre serveur d'impression est prêt.

7.1. Note à propos des imprimantes USB

La gestion des imprimantes USB sous OpenBSD est un peu particulière. Comme

décrit dans /usr/local/share/doc/pkg-readme/cups*, il faut

autoriser l'accès au port USB pour l'utilisateur cups. Tapez alors la commande

usbdevs -d. Vous obtenez une sortie de ce type :

# usbdevs -d addr 1: xHCI root hub, Intel uhub0 addr 2: Ext HDD 1021, Western Digital umass0 addr 3: Bluetooth Radio, Realtek ugen0 addr 4: HL-2130 series, Brother ugen1

On remarque que l'imprimante est identifiée par ugen1 sur l'adresse 4.

Pour permettre à cups d'accéder à l'imprimante à chaque redémarrage du serveur,

on ajoute dans le fichier /etc/rc.local la commande suivante :

# chown _cups /dev/ugen1.* /dev/usb3

Remarquez que nous avons écrit /dev/usb3 et non /dev/usb4, tout

simplement parce que la numérotation commence à 0. Après un rédémarrage du

serveur (ou l'exécution manuelle de la commande précédente), cups sera en mesure

d'accéder à l'imprimante.

Si votre imprimante n'était pas identifiée par quelque chose comme "ugen1" mais "ulpt", alors il faut modifier la configuration du noyau pour désactiver ce module. Cela se fait ainsi :

# config -fe /bsd

OpenBSD 5.9 (GENERIC.MP) #2: Mon May 2 10:11:35 CEST 2016

jasper@stable-59-amd64.mtier.org:/binpatchng/work-binpatch59-amd64/src/sys/arch/amd64/compile/GENERIC.MP

Enter 'help' for information

ukc> disable ulpt

282 ulpt* disabled

ukc> quit

Saving modified kernel.

Un redémarrage du serveur est nécessaire pour prendre les changements en compte.

8. Seedbox

Ce chapitre décrit comment mettre en place une seedbox.

On commence par installer l'excellent rtorrent :

# pkg_add rtorrent

On ajoute maintenant un utilisateur donc la tâche sera de faire tourner rtorrent :

# adduser Use option ``-silent'' if you don't want to see all warnings and questions. Reading /etc/shells Check /etc/master.passwd Check /etc/group Ok, let's go. Don't worry about mistakes. There will be a chance later to correct any input. Enter username []: _rtorrent Enter full name []: rtorrent daemon Enter shell csh ksh nologin sh [nologin]: ksh Uid [1005]: Login group _rtorrent [_rtorrent]: Login group is ``_rtorrent''. Invite _rtorrent into other groups: guest no [no]: Login class authpf bgpd daemon default dovecot pbuild staff unbound [default]: Enter password []: Enter password again []: Name: _rtorrent Password: *************** Fullname: rtorrent daemon Uid: 1005 Gid: 1005 (_rtorrent) Groups: _rtorrent Login Class: default HOME: /home/_rtorrent Shell: /sbin/ksh OK? (y/n) [y]: y Added user ``_rtorrent'' Add another user? (y/n) [y]: n Goodbye!

Nous pouvons maintenant nous connecter en tant qu'utilisateur _rtorrent :

# su _rtorrent

Nous allons créer les dossiers qui serviront à télécharger les torrents, ainsi qu'un dossier dans lequel tous les fichiers .torrent ajoutés seront directement pris en charge par rtorrent :

$ mkdir -p Telechargements/{download,session,torrents}

On crée maintenant le fichier ~/.rtorrent.rc. Vous pouvez copier l'exemple

fournit avec le paquet :

$ cp /usr/local/share/examples/rtorrent ~/.rtorrent.rc

On modifie la configuration selon nos besoins :

# Maximum and minimum number of peers to connect to per torrent. #min_peers = 40 #max_peers = 100 # Same as above but for seeding completed torrents (-1 = same as downloading) #min_peers_seed = 10 #max_peers_seed = 50 # Maximum number of simultanious uploads per torrent. #max_uploads = 15 # Global upload and download rate in KiB. "0" for unlimited. #download_rate = 0 upload_rate = 20 # Default directory to save the downloaded torrents. directory = ~/Telechargements/download # Default session directory. Make sure you don't run multiple instance # of rtorrent using the same session directory. Perhaps using a # relative path? session = ~/Telechargements/session # Watch a directory for new torrents, and stop those that have been # deleted. schedule = watch_directory,5,5,load_start=~/Telechargements/torrents/*.torrent schedule = untied_directory,5,5,stop_untied= # Close torrents when diskspace is low. #schedule = low_diskspace,5,60,close_low_diskspace=100M # The ip address reported to the tracker. #ip = 127.0.0.1 #ip = rakshasa.no # The ip address the listening socket and outgoing connections is # bound to. #bind = 127.0.0.1 #bind = rakshasa.no # Port range to use for listening. #port_range = 6890-6999 # Start opening ports at a random position within the port range. #port_random = no # Check hash for finished torrents. Might be usefull until the bug is # fixed that causes lack of diskspace not to be properly reported. #check_hash = no # Set whether the client should try to connect to UDP trackers. #use_udp_trackers = yes # Alternative calls to bind and ip that should handle dynamic ip's. #schedule = ip_tick,0,1800,ip=rakshasa #schedule = bind_tick,0,1800,bind=rakshasa # Encryption options, set to none (default) or any combination of the following: # allow_incoming, try_outgoing, require, require_RC4, enable_retry, prefer_plaintext # # The example value allows incoming encrypted connections, starts unencrypted # outgoing connections but retries with encryption if they fail, preferring # plaintext to RC4 encryption after the encrypted handshake # encryption = allow_incoming,require,require_rc4,enable_retry # Enable DHT support for trackerless torrents or when all trackers are down. # May be set to "disable" (completely disable DHT), "off" (do not start DHT), # "auto" (start and stop DHT as needed), or "on" (start DHT immediately). # The default is "off". For DHT to work, a session directory must be defined. # dht = auto # UDP port to use for DHT. # # dht_port = 6881 # Enable peer exchange (for torrents not marked private) # # peer_exchange = yes system.method.set_key = event.download.finished,notify_me,"execute=~/.rtorrent_mail.sh,$d.get_name=" #scgi_port = 127.0.0.1:5000

Afin d'être averti lorsqu'un téléchargement est terminé, on crée le script

~/.rtorrent_mail.sh :

#!/bin/sh echo "$(date) : $1 - Download completed." | mail -s "[rtorrent] - Download completed : $1" root

Notez que tous les fichiers .torrents qui seront déposés dans le dossier

watch seront directement ajoutés dans rtorrent. Afin

d'ajouter un fichier torrent, sur votre ordinateur habituel, vous pouvez

utiliser un client SFTP ou la commande scp :

$ scp -p <port_ssh> _rtorrent@votredomaine.net:/home/_rtorrent/Telechargements/watch

Reste à lancer rtorrent en arrière-plan à chaque démarrage du serveur.

Revenez sur le compte root (ctrl-D) puis ajoutez la commande suivante dans le

fichier /etc/rc.local :

su _rtorrent -c "tmux new -s rtorrent -d rtorrent"

On utilise l'excellent tmux installé par défaut sur OpenBSD pour envoyer rtorrent en arrière-plan.

Si vous souhaitez administrer rtorrent par la suite, connectez-vous en ssh avec

l'utilisateur _rtorrent, et afficher rtorrent avec la commande

tmux a -t rtorrent. Appuyez successivement sur "ctrl-b" puis la touche d

pour vous détacher de rtorrent.

9. TOR

Tor est un logiciel libre permettant de renforcer la vie privée de ses utilisateurs et ainsi passer outre les surveillances subies lors de l'utilisation d'internet. Lorsqu'on l'utilise, les communications sont réparties à travers une maille de serveurs, afin d'obtenir un onion router. En gros, ce que vous demandez sur internet circule entre une série de serveurs (les couches de l'oignon), ce qui rend très difficile de savoir d'où viennent les paquets, et donc de vous localiser!

9.1. Configurer un relai

Il vous est possible de participer à ce réseau en étant un serveur relai. Qui plus est, cela rendra d'autant plus difficile de déterminer vos propres activités, puisque vos centres d'intérêt seront noyés parmi le trafic sortant de votre connexion.

Installez et activez tor ainsi :

# pkg_add tor # rcctl enable tor

Assurez-vous d'ouvrir dans votre pare-feu, et de rediriger dans votre routeur le port 9001.

Ensuite, éditez le fichier /etc/tor/torrc , afin d'obtenir ces quelques lignes :

SOCKSPort 0 ORPort 9001 Nickname Surnom RelayBandwidthRate 75 KB RelayBandwidthBurst 100 KB ContactInfo votrenom <adresse AT email dot fr> ExitPolicy reject *:* # no exits allowed

Augmentez les valeurs pour RelayBandwidthRate et

RelayBandwidthBurst selon votre connexion internet. Il s'agit de la bande

passante que vous laissez disponible pour tor.

Enfin, démarrez tor avec rcctl start tor et attendez de voir apparaitre dans

le fichier /var/log/messages :

May 12 12:20:41 votreserveur Tor[12059]: Bootstrapped 80%: Connecting to the Tor network May 12 12:20:41 votreserveur Tor[12059]: Bootstrapped 85%: Finishing handshake with first hop May 12 12:20:42 votreserveur Tor[12059]: Bootstrapped 90%: Establishing a Tor circuit May 12 12:20:44 votreserveur Tor[12059]: Tor has successfully opened a circuit. Looks like client functionality is working. May 12 12:20:44 votreserveur Tor[12059]: Bootstrapped 100%: Done May 12 12:20:44 votreserveur Tor[12059]: Now checking whether ORPort 109.190.xxx.xxx:9001 is reachable... (this may take up to 20 minutes -- look for log messages indicating success) May 12 12:21:10 votreserveur Tor[12059]: Self-testing indicates your ORPort is reachable from the outside. Excellent. Publishing server descriptor. May 12 12:21:12 votreserveur Tor[12059]: Performing bandwidth self-test...done.

9.2. Configurer un service caché

Vous pouvez proposer votre site web (ou n'importe quel autre service) au travers du réseau tor. Ceux qui voudront y accéder utiliseront une adresse se terminant par ".onion", comme par exemple "5rud2tr7sm3oskw5.onion".

Avant d'aller plus loin, notez qu'il est très fortement déconseillé d'héberger un relai et un service caché en même temps.

Ceci étant dit, vous pouvez activer votre site caché en éditant le fichier

/etc/torrc. Décommentez les lignes correspondantes ou ajoutez-les :

SOCKSPort 0 HiddenServiceDir /var/tor/hidden/ HiddenServicePort 80 127.0.0.1:80

Relancez tor pour activer ce service caché : rcctl restart tor.

Deux nouveaux fichiers vont apparaître dans le dossier /var/tor/hidden/ :

"hostname" et "private_key". L'adresse de votre site en .onion se trouve dans le

fichier hostname. Notez-la :